잡코리아의_영업_관리_시스템과_조직_문화_모더나이제이션_여정

잡코리아 영업 관리 시스템과 조직 문화의 현대화 여정

현대화의 중요성과 그 과정에서의 문제점 및 개선 목표를 정의하고, 비즈니스 민첩성을 높이는 효과적인 방법을 공유합니다. 또한, Event Storming과 설계 문서화를 통해 변화를 세분화하며, 변화하는 시장 환경에 적응하기 위한 기술적 접근과 협업 방식을 강조합니다.

🚀 1. 모더나이제이션의 중요성과 접근 방식

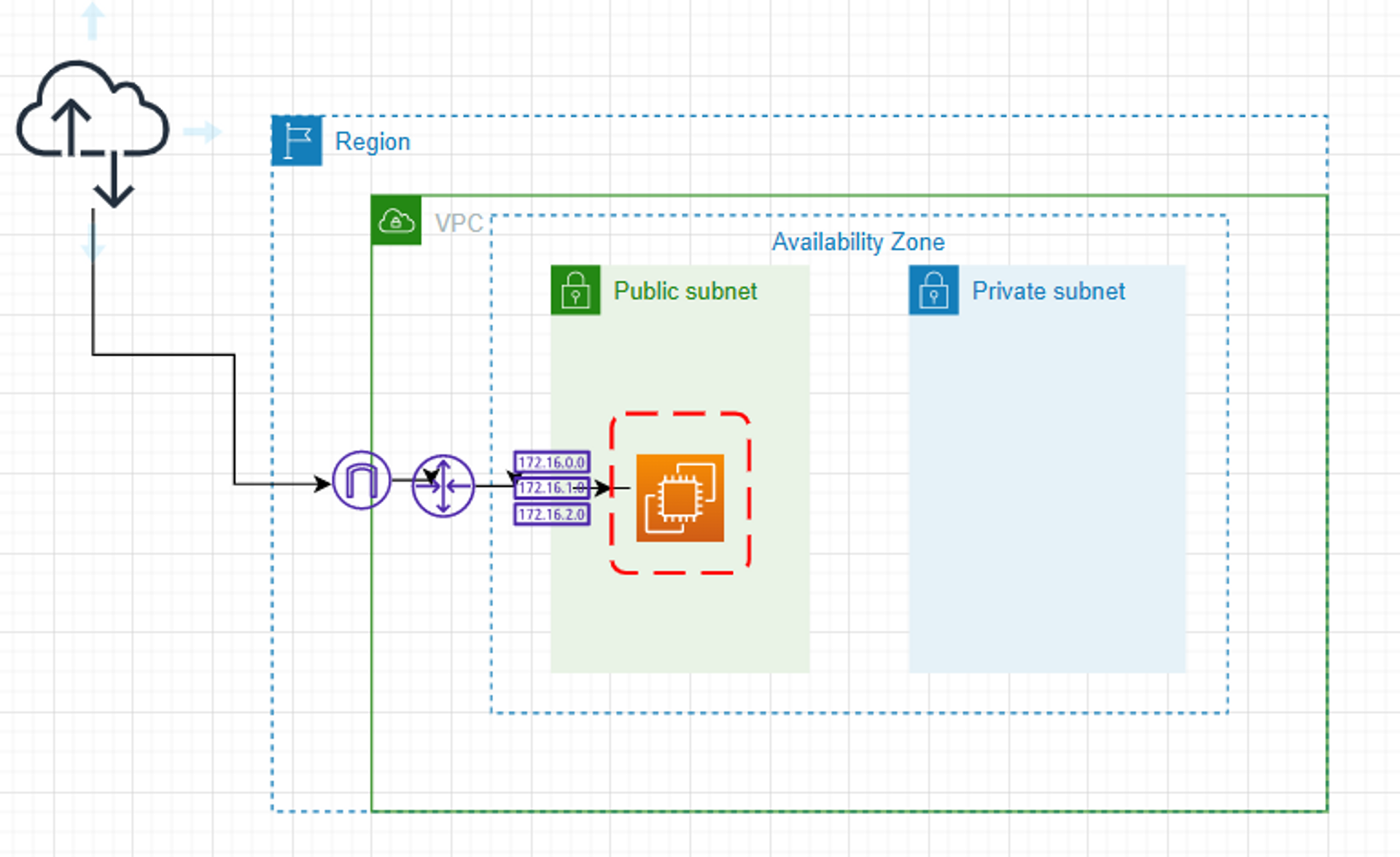

**모더나이제이션(Modernization)**은 비즈니스 민첩성과 엔지니어링 효율성을 극대화하기 위해 최신 인프라, 아키텍처, 조직 패턴을 활용하는 것입니다.

- 모놀리식 아키텍처의 한계

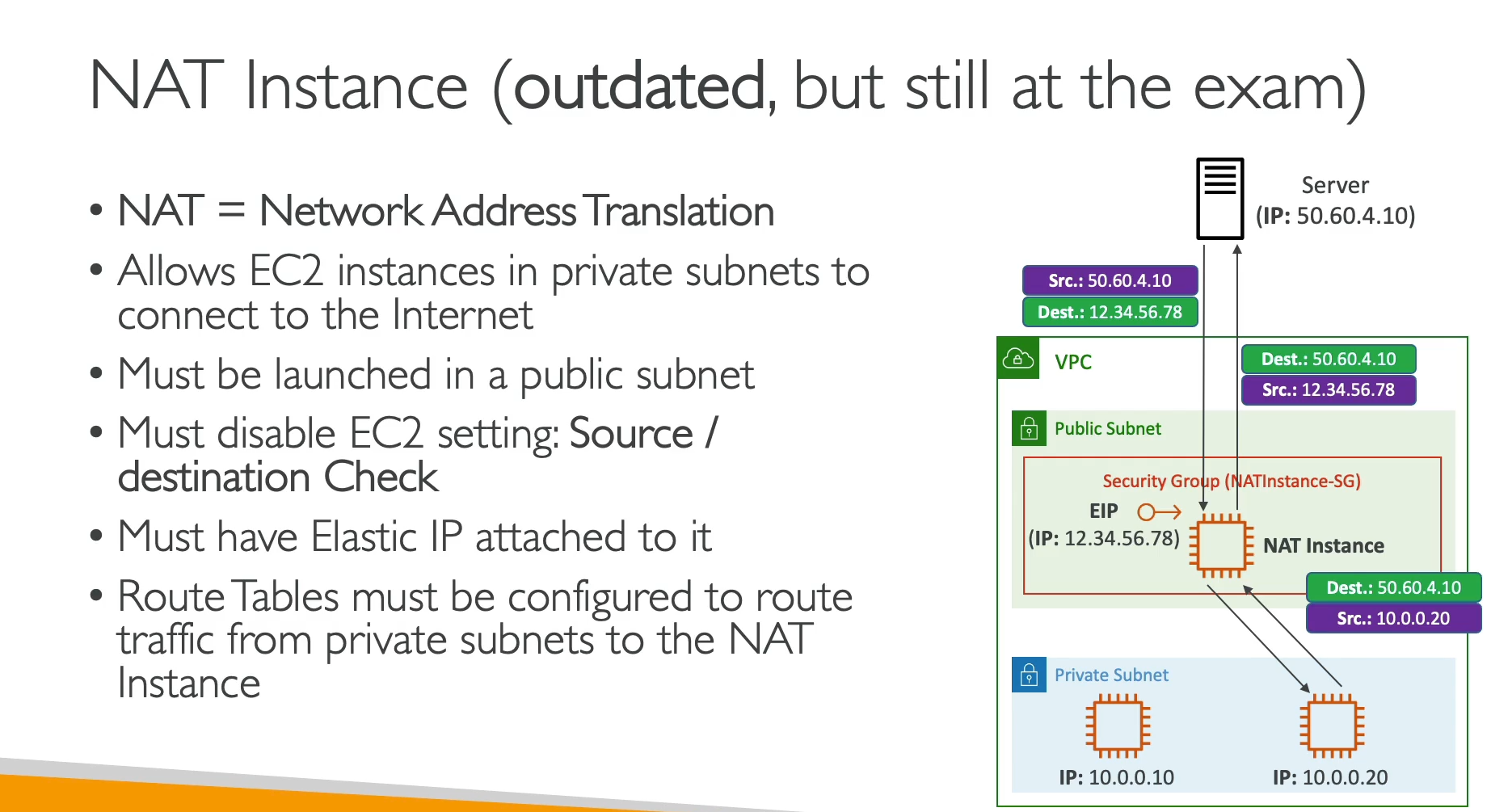

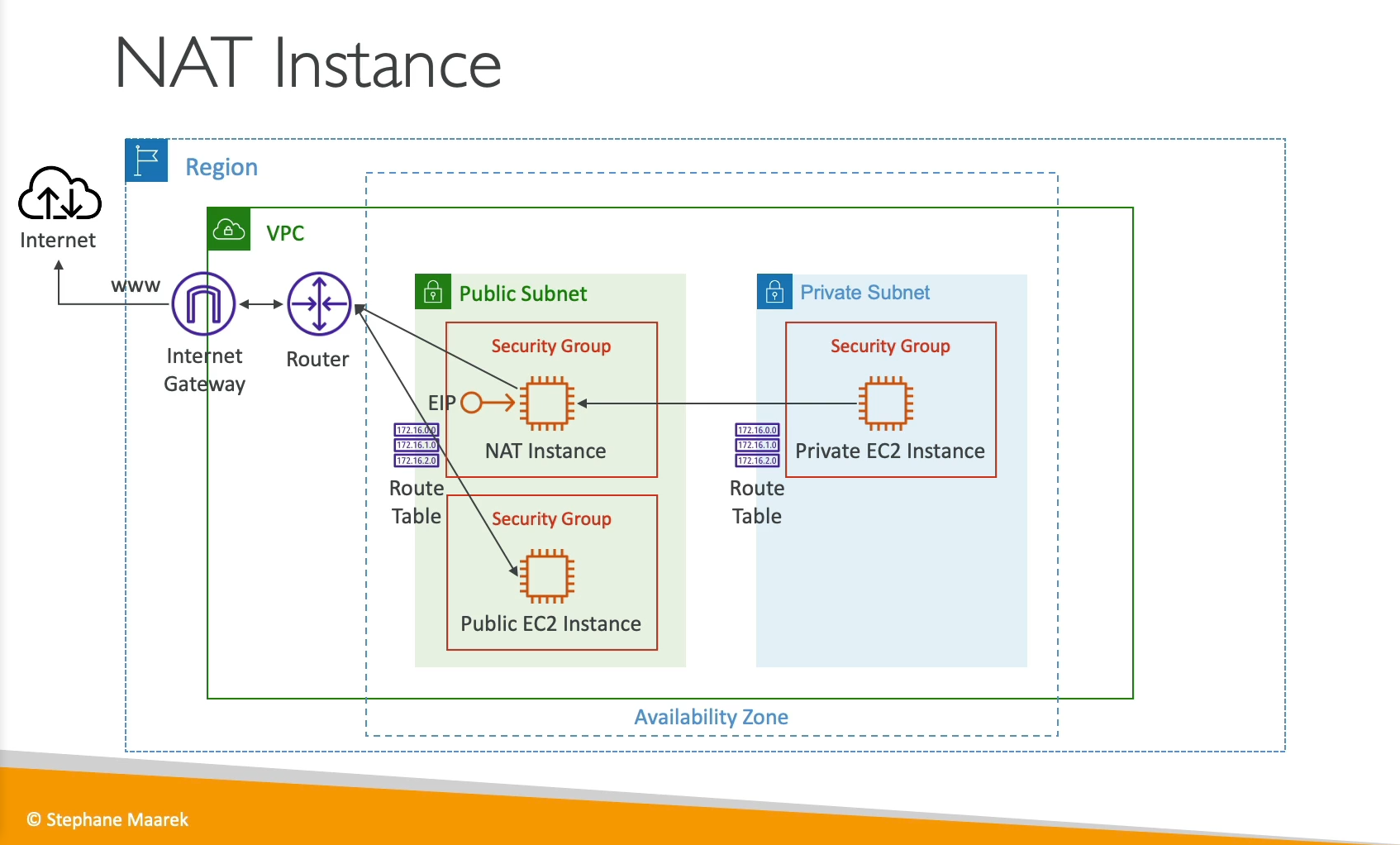

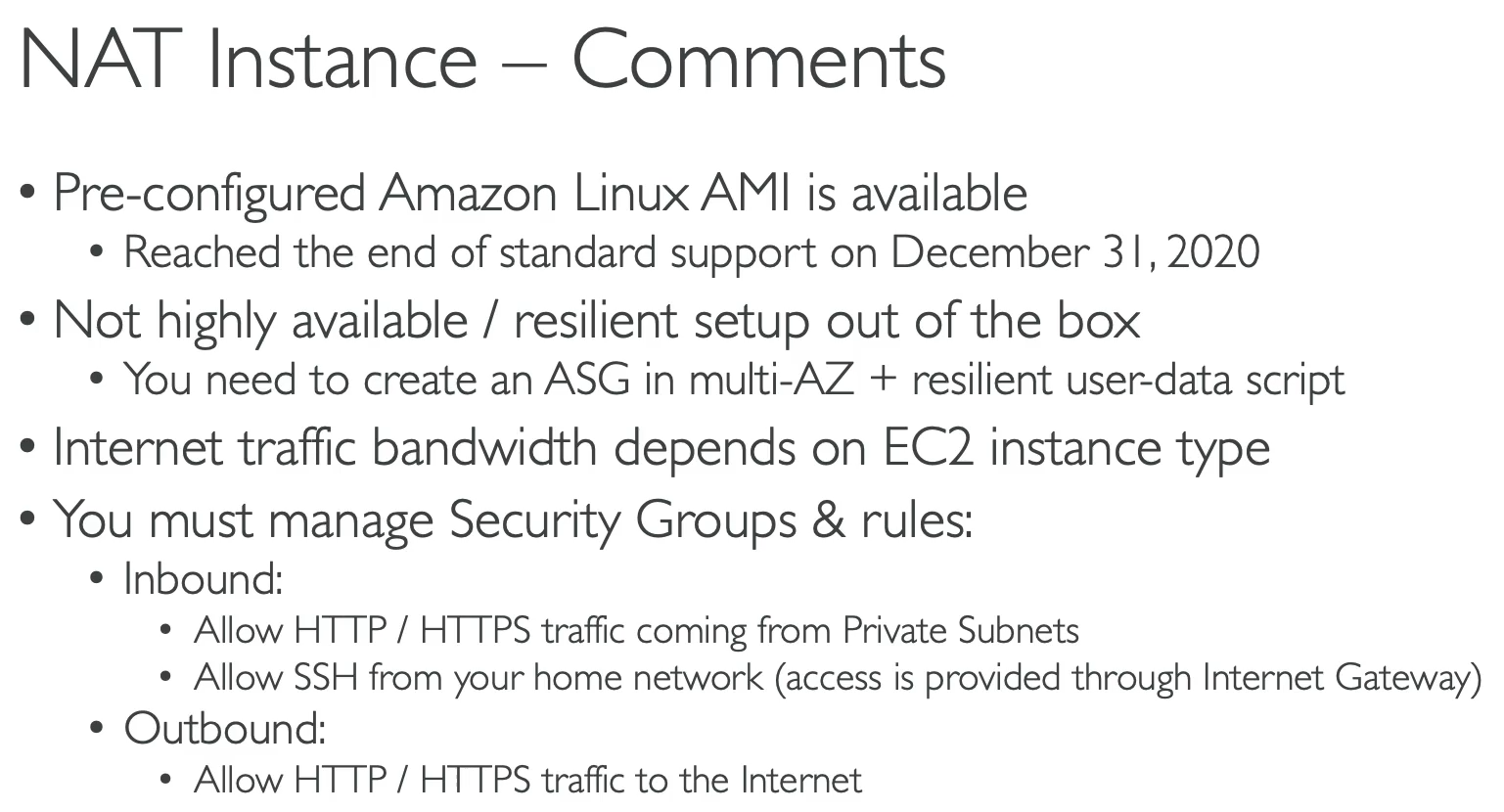

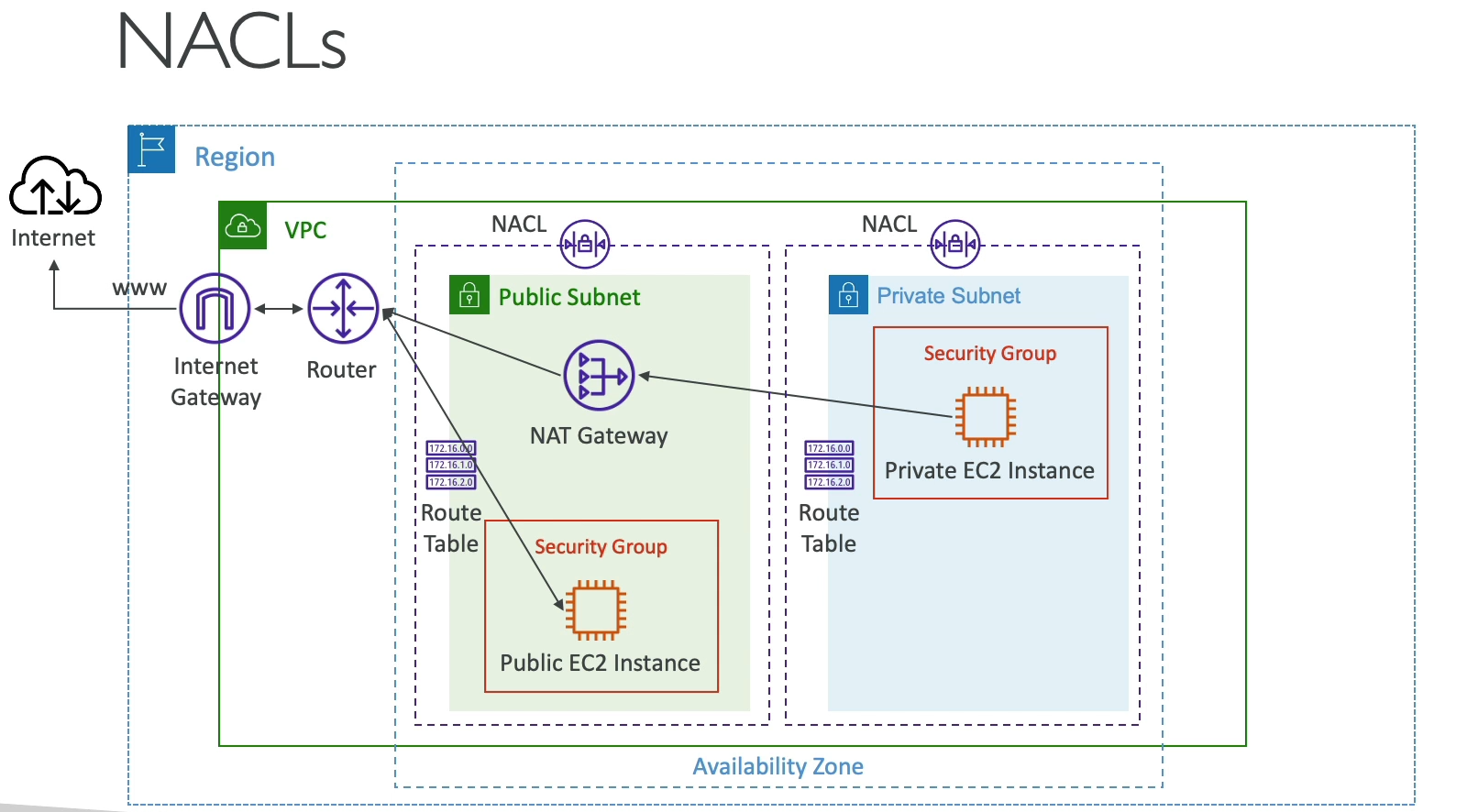

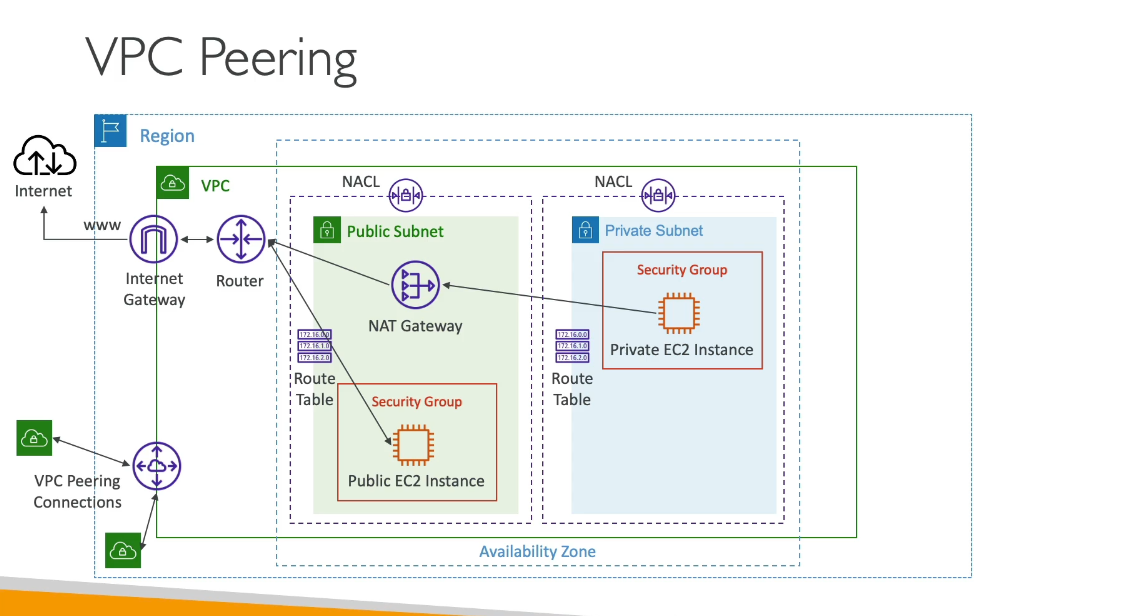

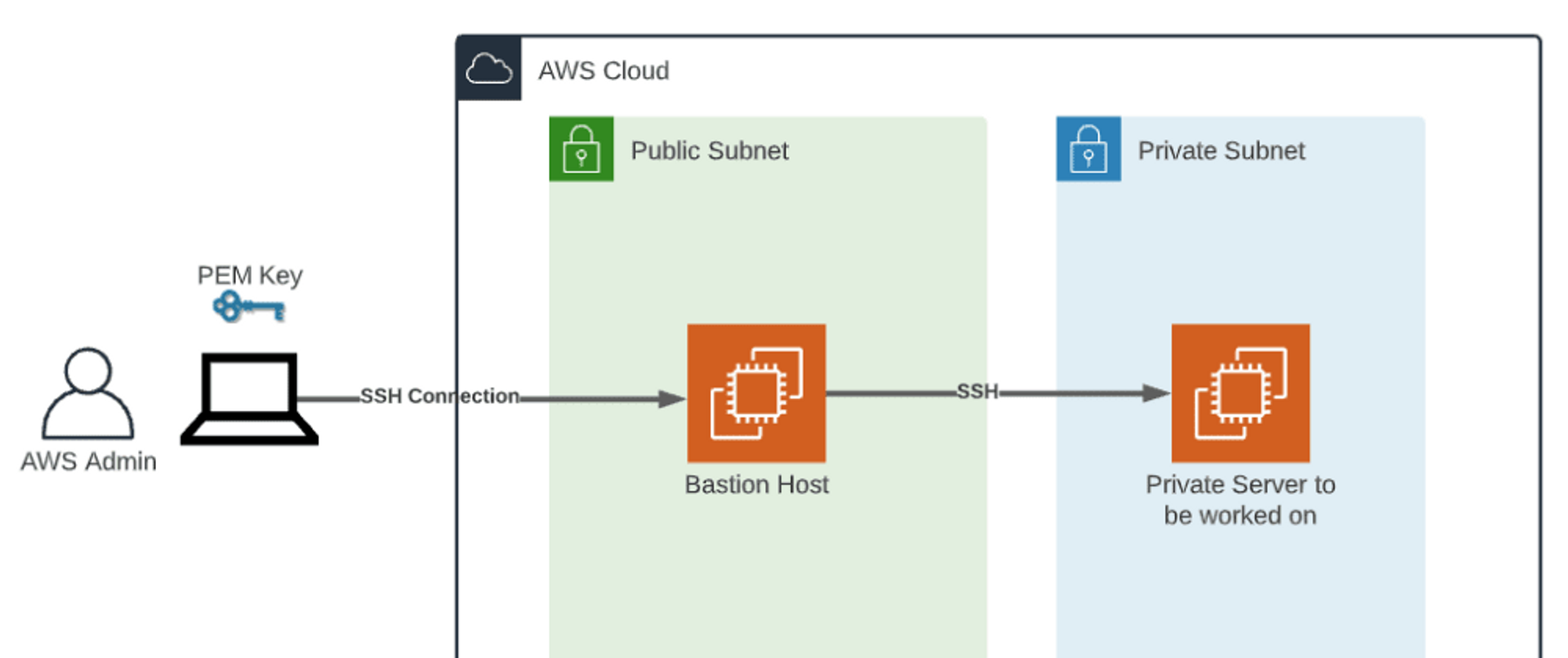

모놀리식 아키텍처는 새로운 기능 적용과 피드백 수집 속도를 저하시킬 뿐만 아니라, 대규모 변경 시 높은 위험을 수반합니다. - 마이크로서비스 아키텍처의 장점

마이크로서비스 아키텍처는 비즈니스 기능을 분리하고, 분산 거버넌스 및 데이터 관리를 통해 민첩성을 향상시킵니다. - Event Storming과 문서 기반 개발

Event Storming은 대규모 아키텍처를 분석하고 설계하는 과정에서 효과적인 협업 도구로 사용되며, 문서 중심 개발은 잠재적인 문제를 사전에 파악하고 해결하는 데 도움을 줍니다.

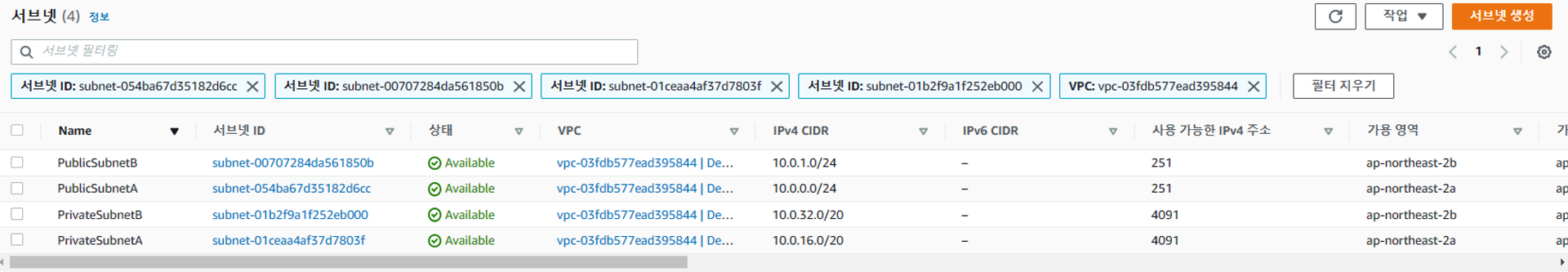

🔄 2. 잡코리아 내부 영업 관리 시스템의 문제점 및 개선 목표

잡코리아 내부 영업 관리 시스템은 상품, 매출, 주문, 고객관리 등 여러 역할을 수행하며, 비효율적인 부분이 존재합니다.

- 주요 문제점

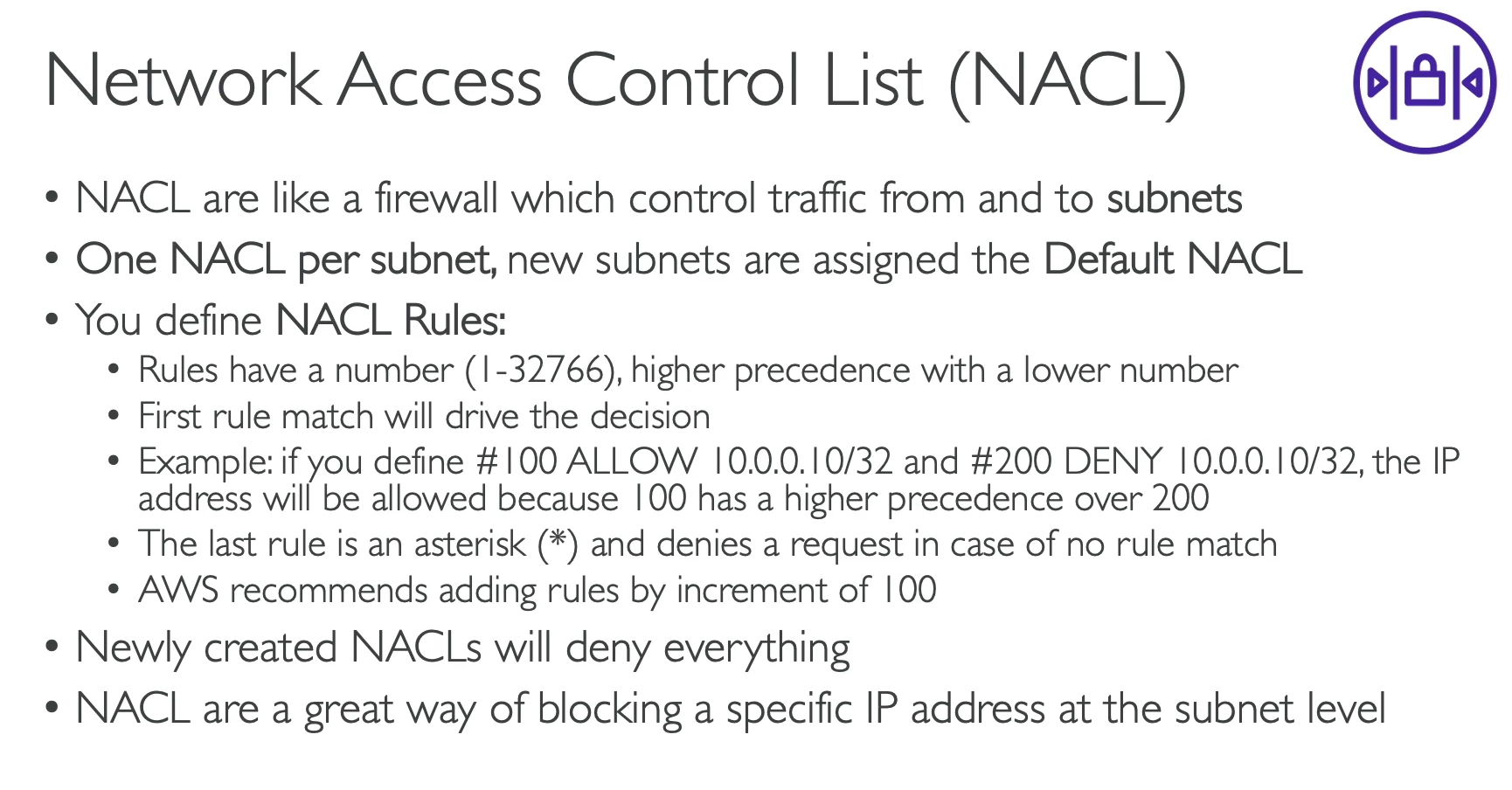

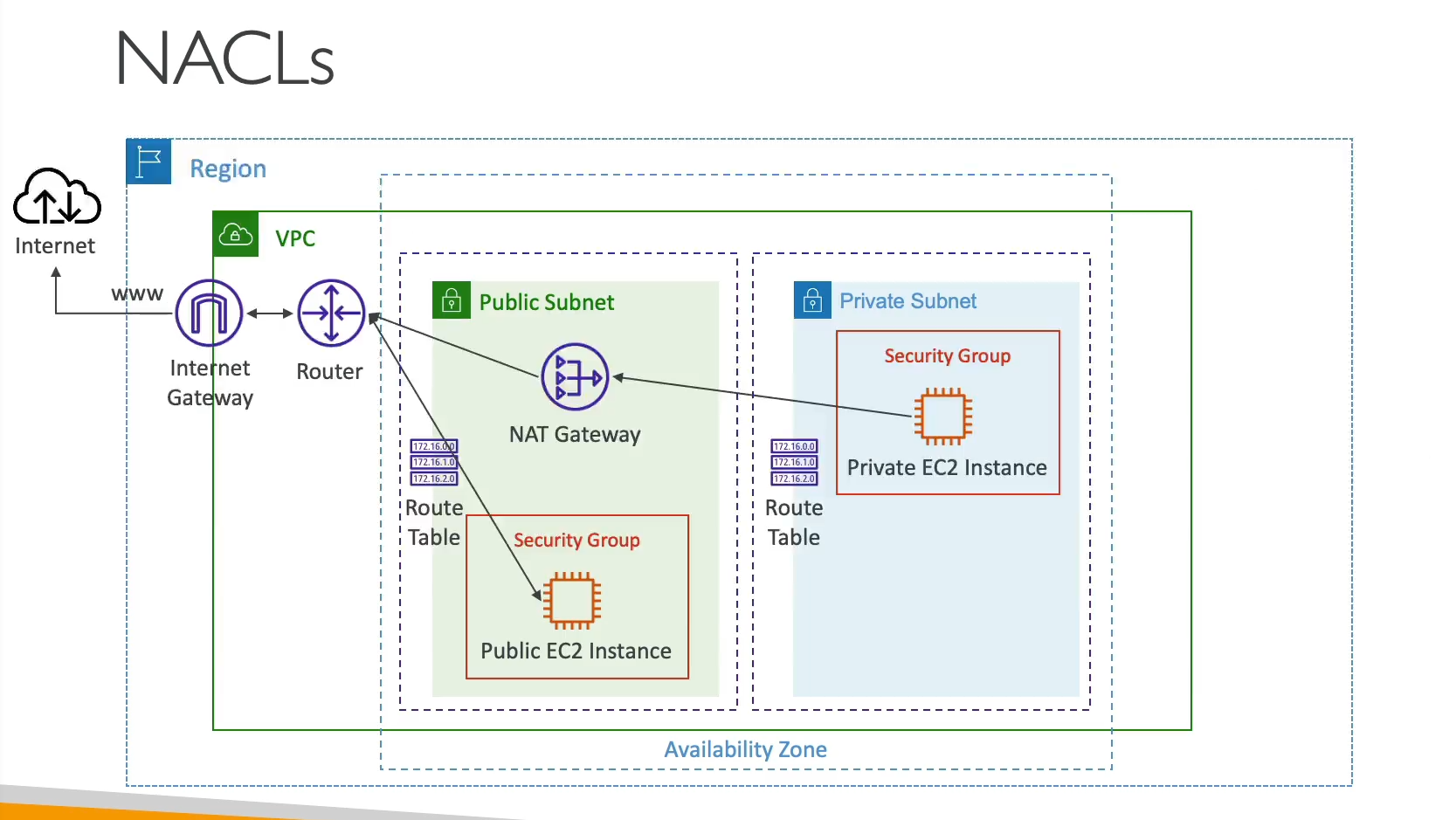

- 상품과 사용자 서비스 간의 강한 결합으로 **단일 실패 지점(SPOF)**이 존재.

- 현재의 워터폴 방식 업무는 민첩한 대응이 어려움.

- 개선 목표

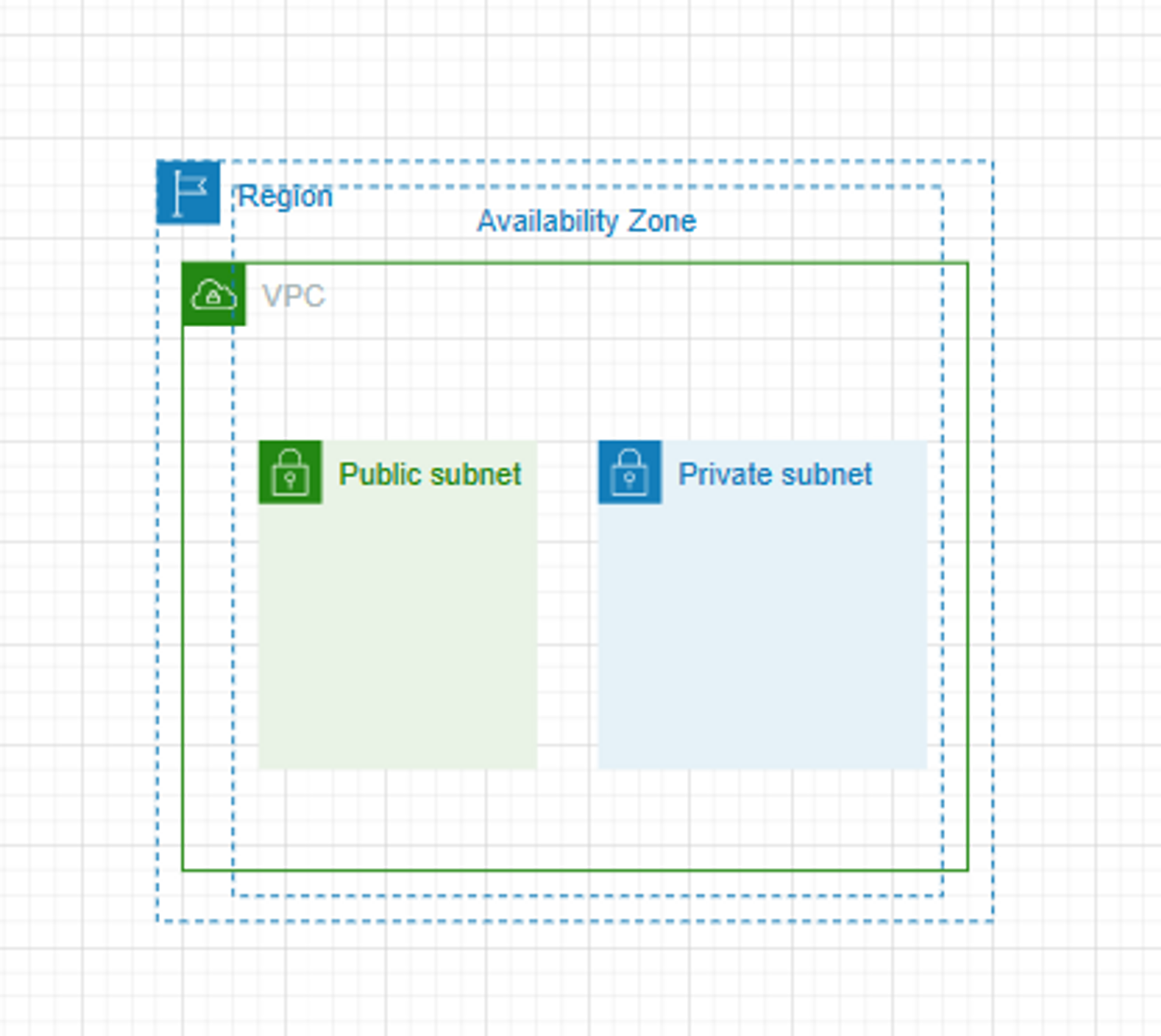

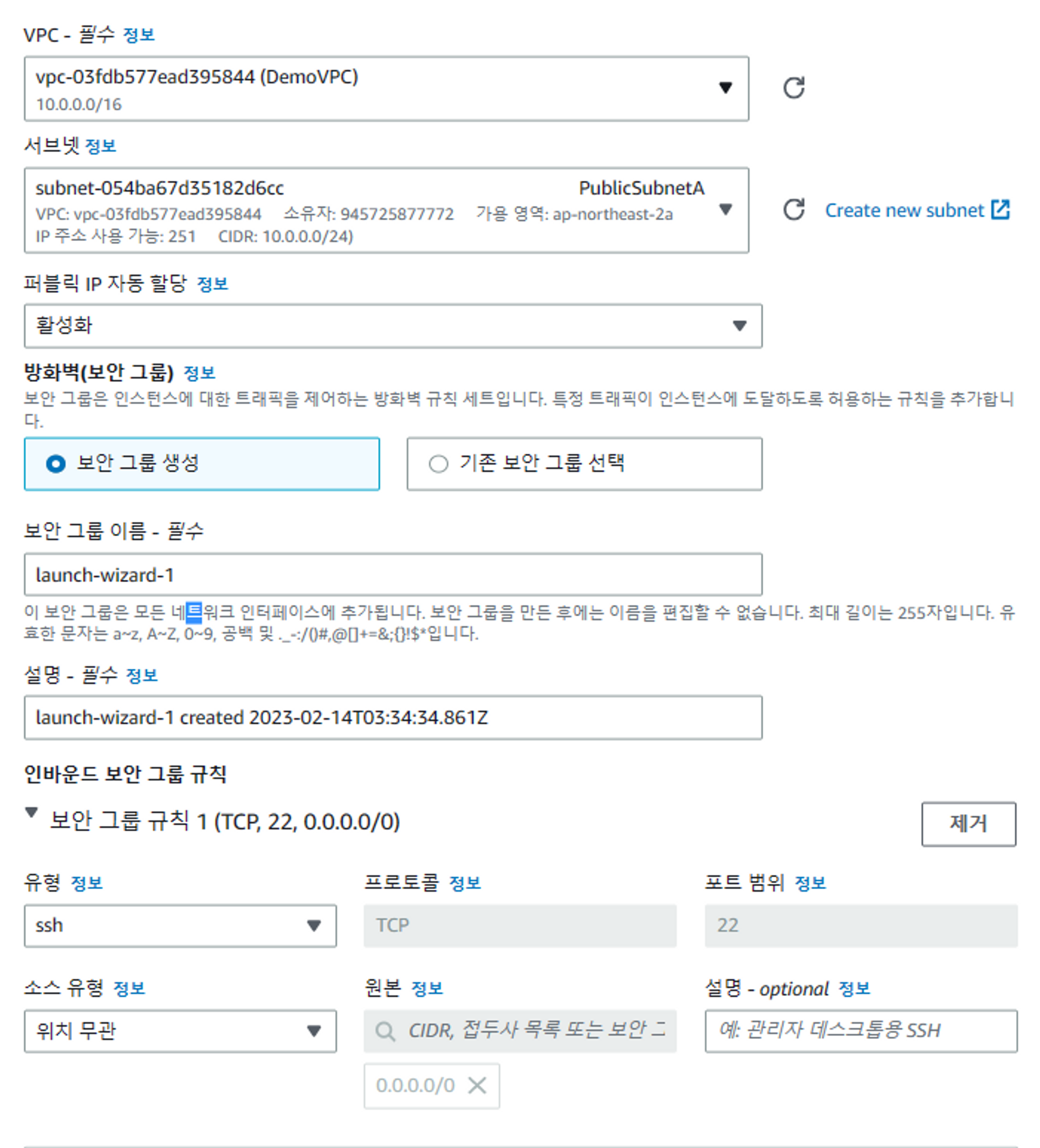

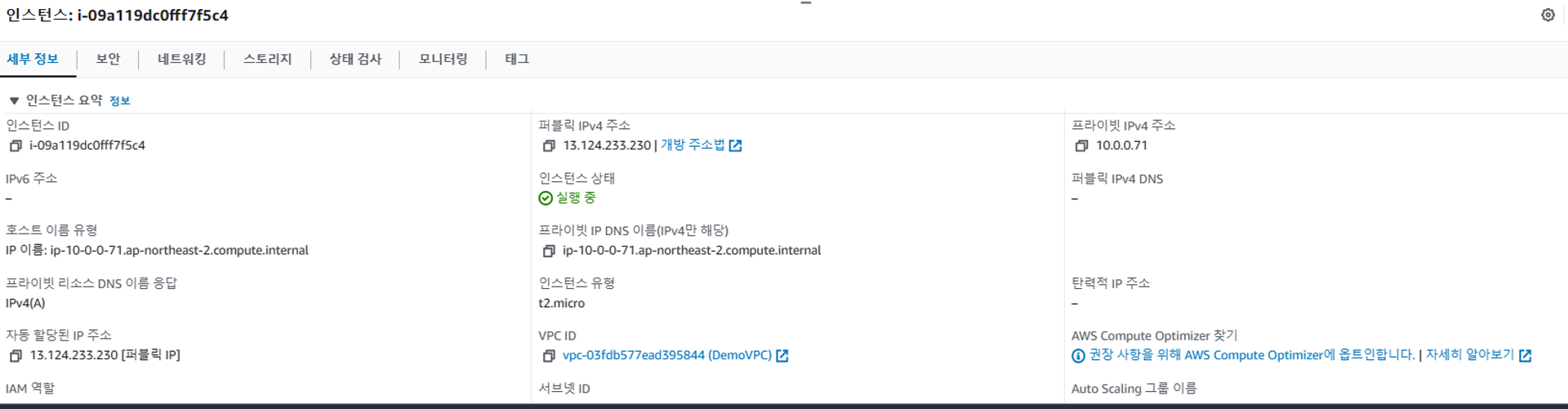

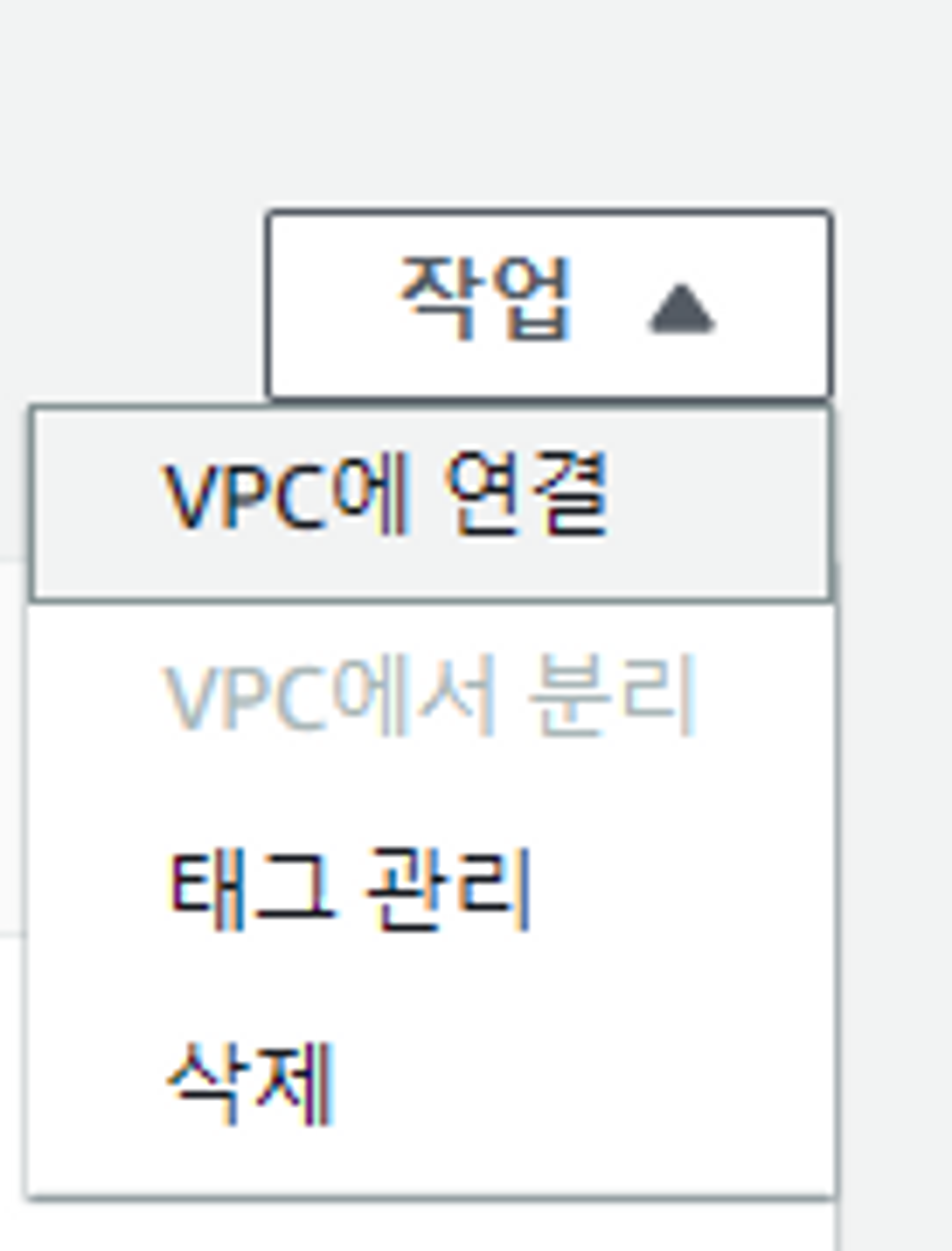

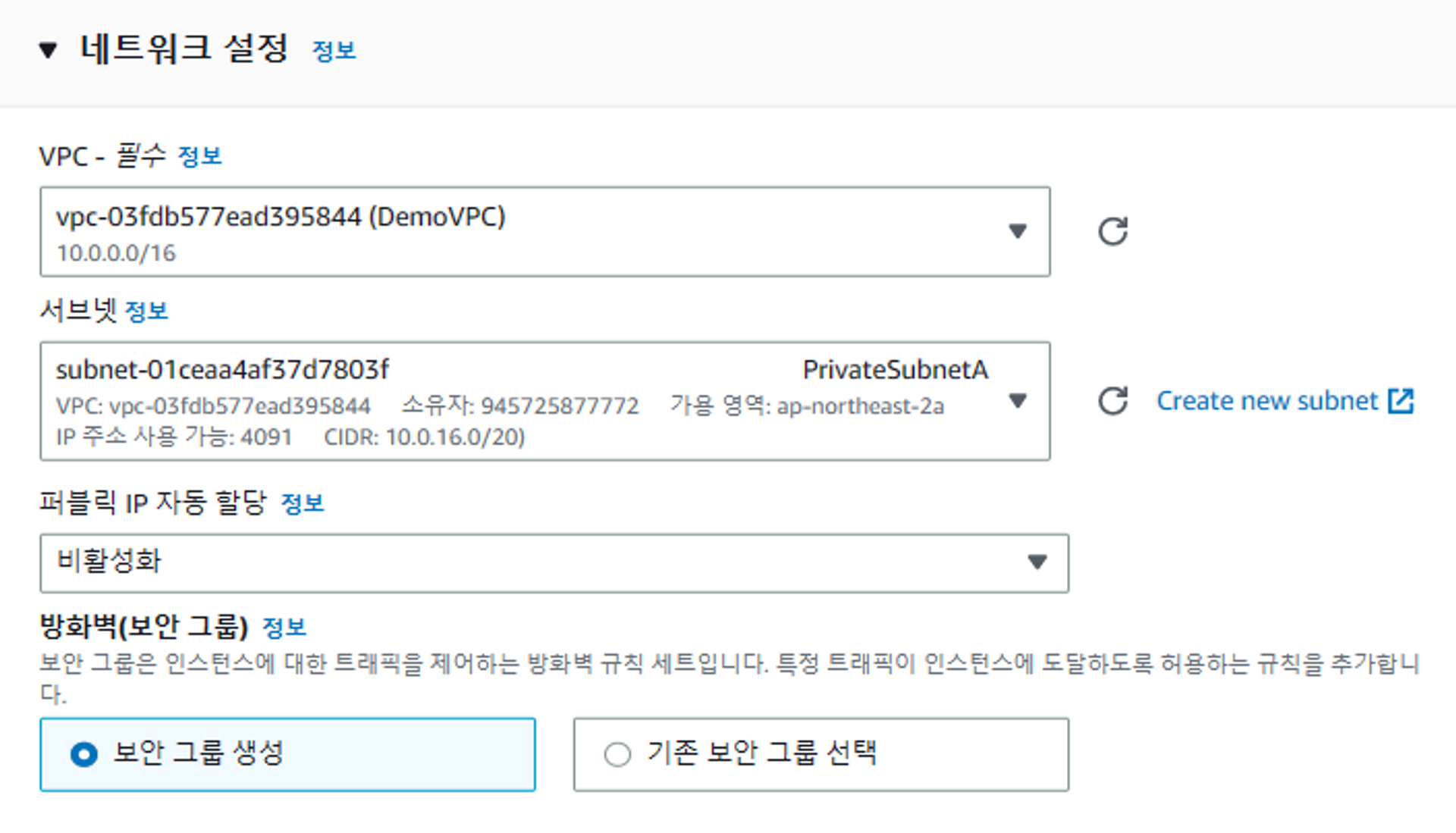

- 도메인 분리를 통해 시스템 역할을 축소.

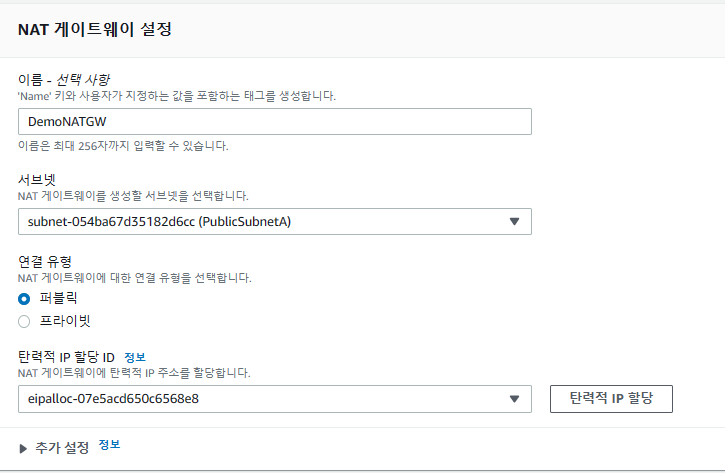

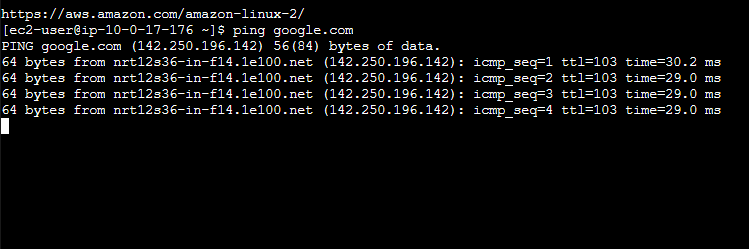

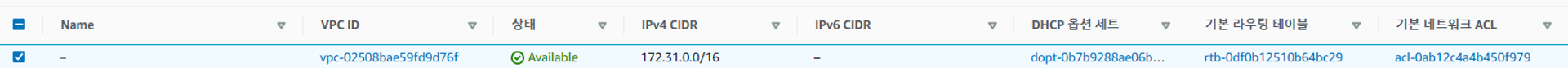

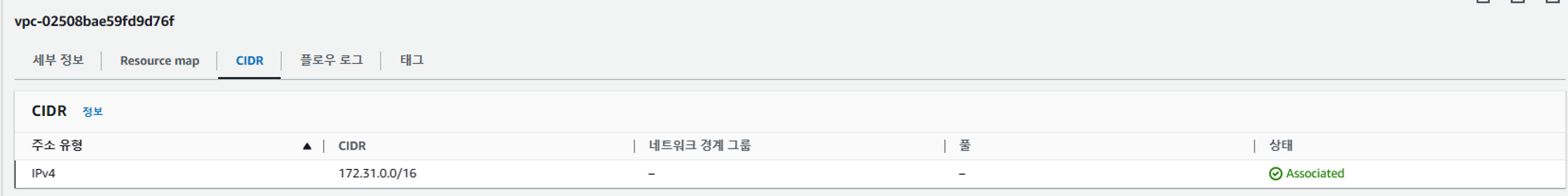

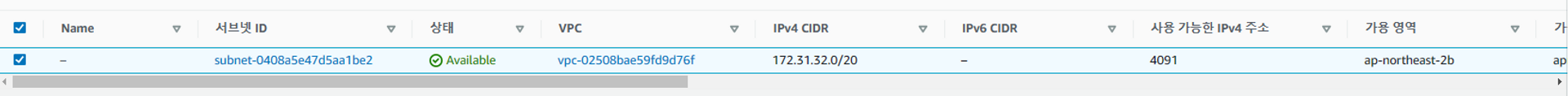

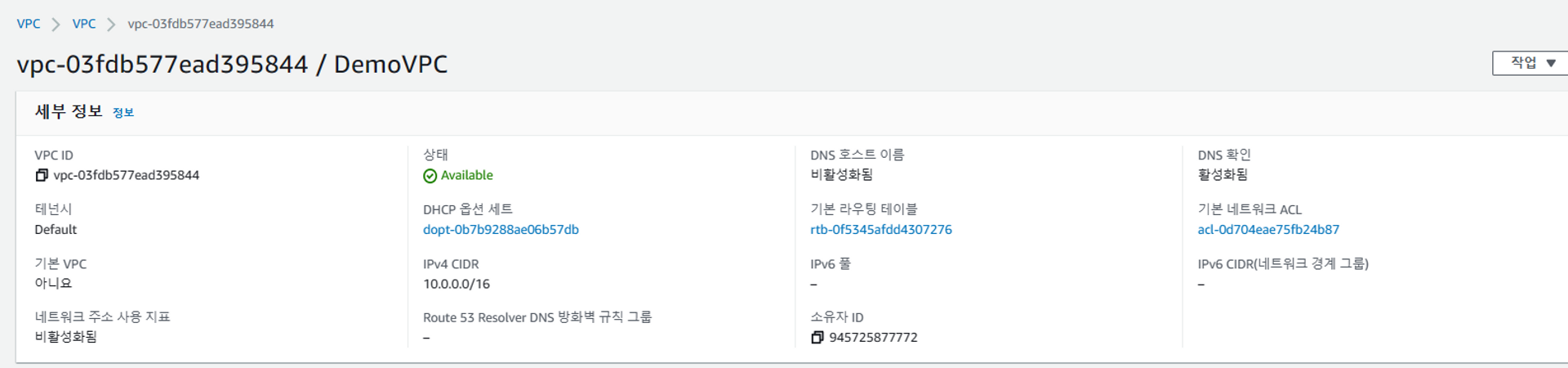

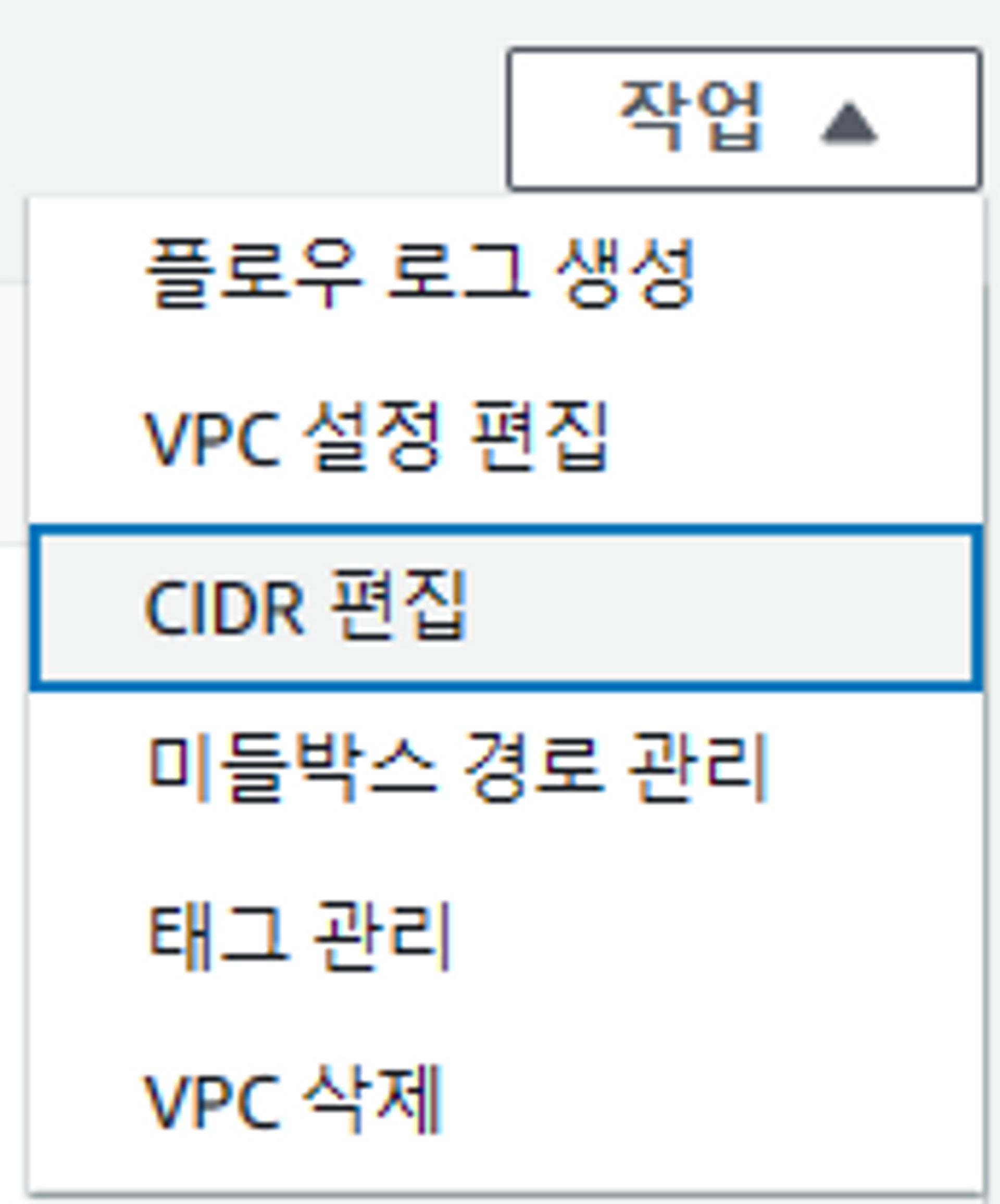

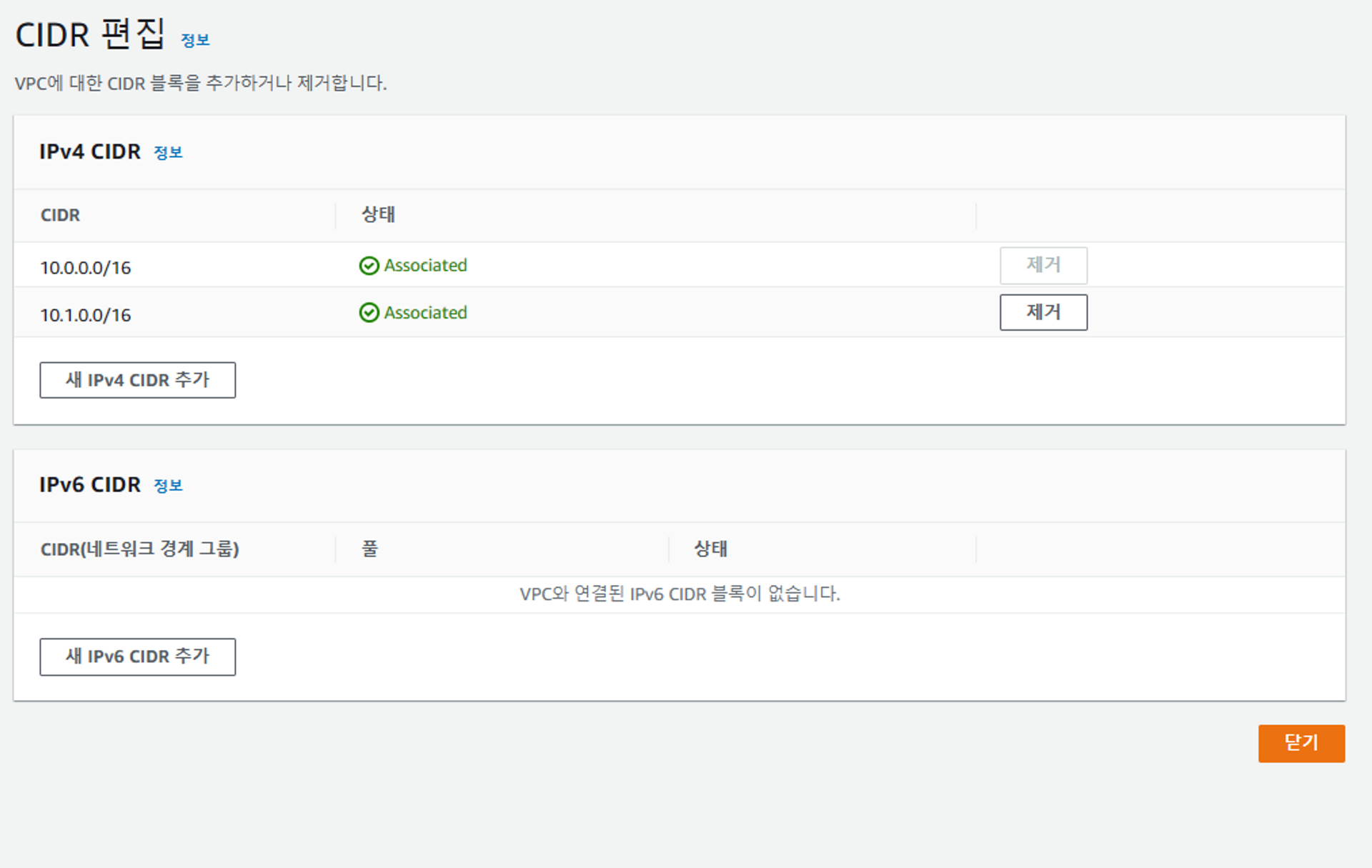

- 사용자 서비스와의 연동 방식을 API 기반으로 전환.

- 워터폴에서 애자일(Agile) 방식으로 전환하여 유연성을 강화.

🌟 3. Event Storming을 통한 시스템 아키텍처 전환 방법

Event Storming은 모놀리식 아키텍처를 **마이크로서비스(Microservice)**로 전환하는 데 핵심적인 기법입니다.

- 주요 특징

- 비즈니스 도메인 이벤트를 식별 및 그룹화하여 대형 아키텍처를 설계.

- 기술 전문 지식 없이도 도메인 지식을 가진 누구나 참여 가능.

- 유비쿼터스 언어를 통해 팀 간 통일된 이해도를 형성.

- 적용 사례

잡코리아의 영업 관리 시스템 역할을 분석하고, 이벤트를 기반으로 도메인 및 서브 도메인을 추출. API 개발과 연결하여 아키텍처 전환을 도출.

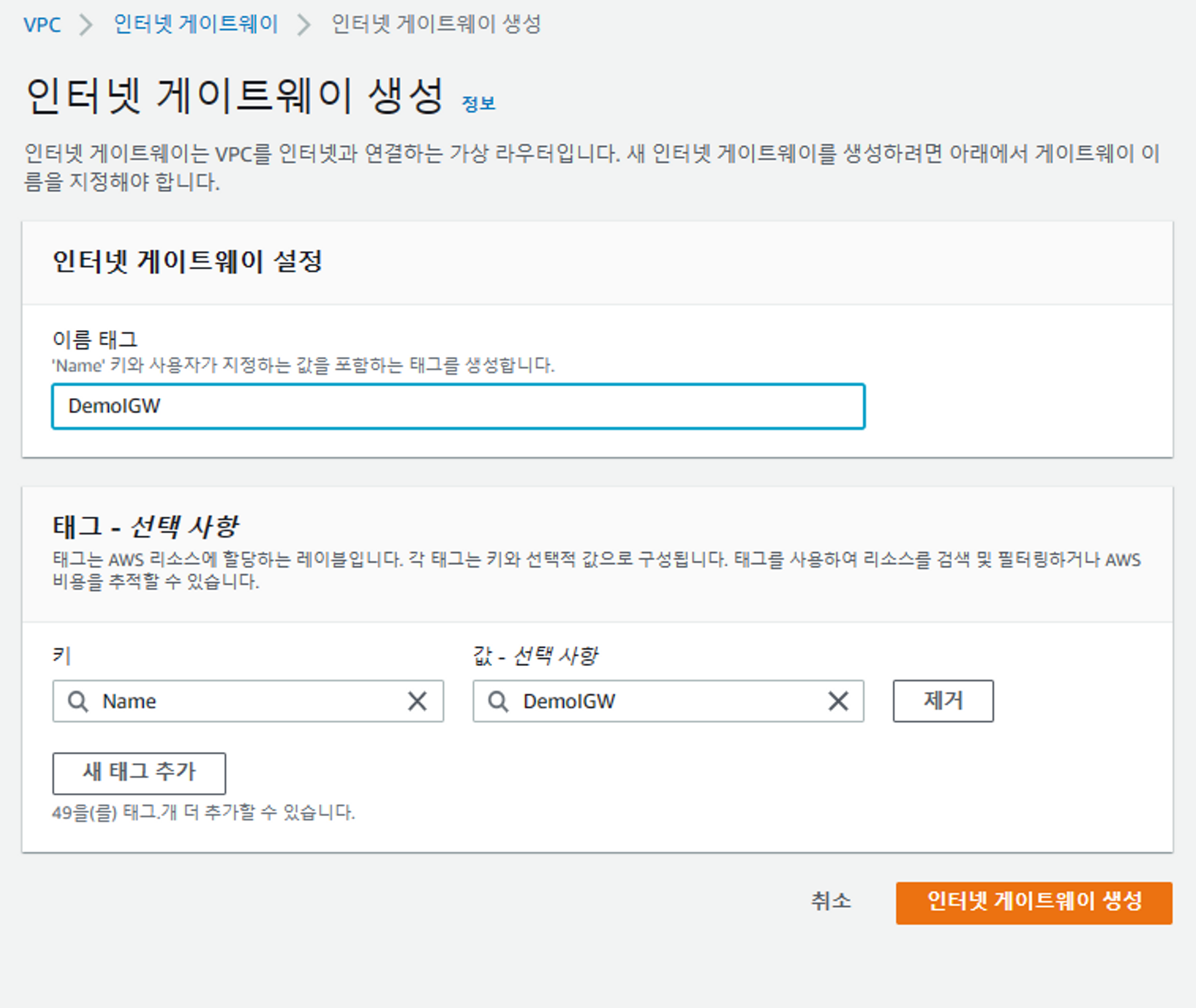

📝 4. Amazon의 문서 중심 개발 문화와 프로젝트 방법론

아마존의 문서 중심 개발 문화는 코드 작성 전에 명확한 설계와 문서화를 강조합니다. 이를 통해 잠재적인 문제를 조기에 발견하고 해결할 수 있습니다.

- 문서화의 목적

- 기능 중복 방지.

- 모범 사례와 안티 패턴 식별.

- 코드 품질 향상 및 프로젝트 성공 가능성 증가.

- 프로젝트 수행 방식

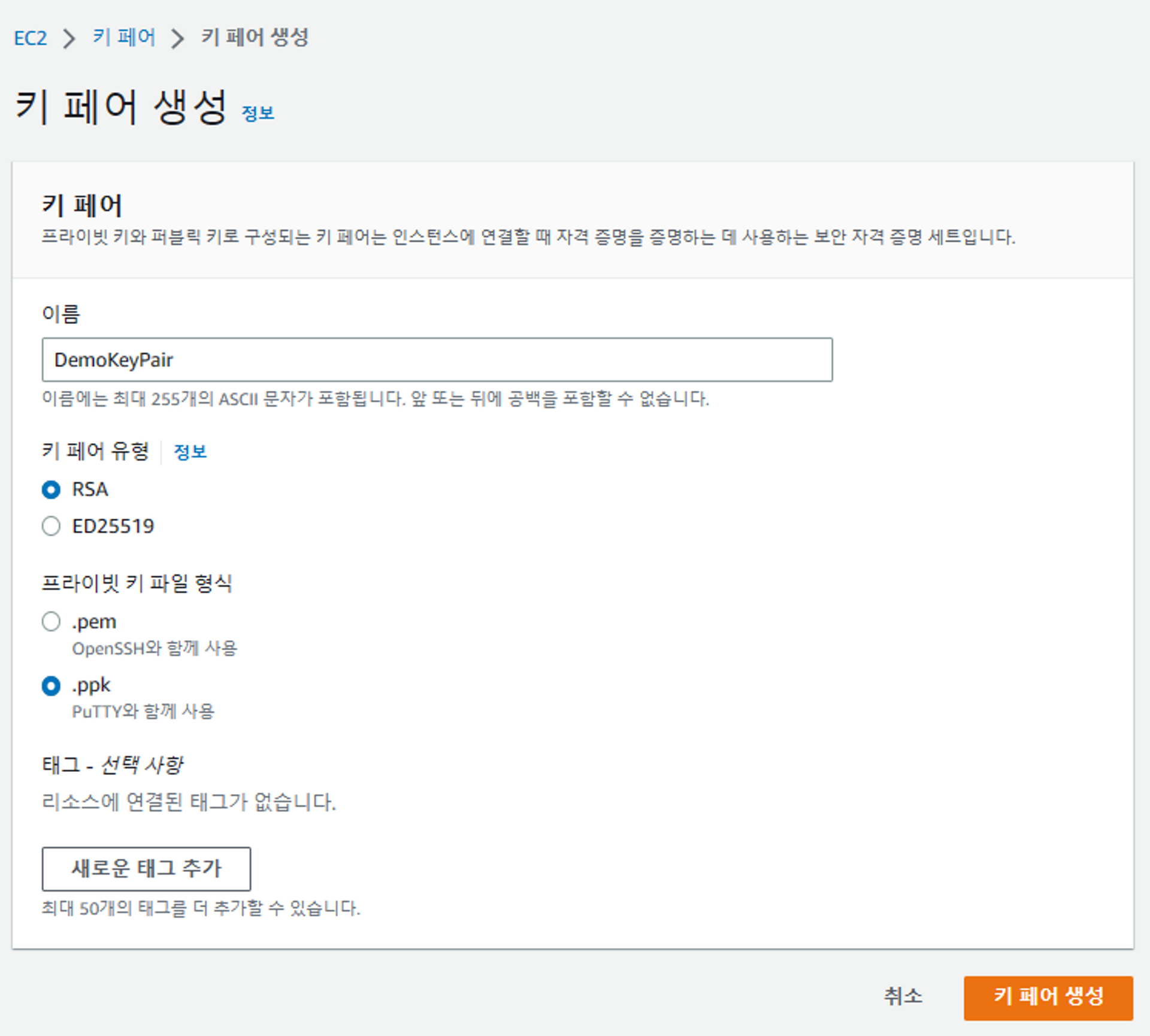

- 설계 문서를 기반으로 Design Epic & Backlog 작성.

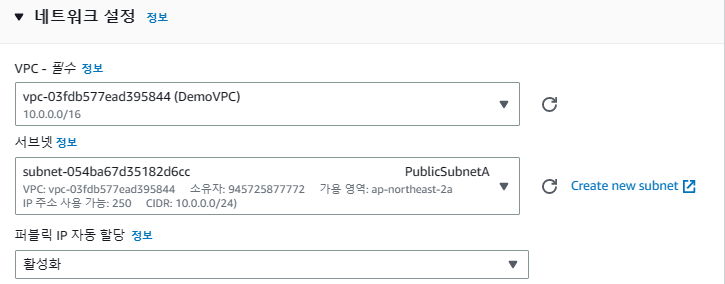

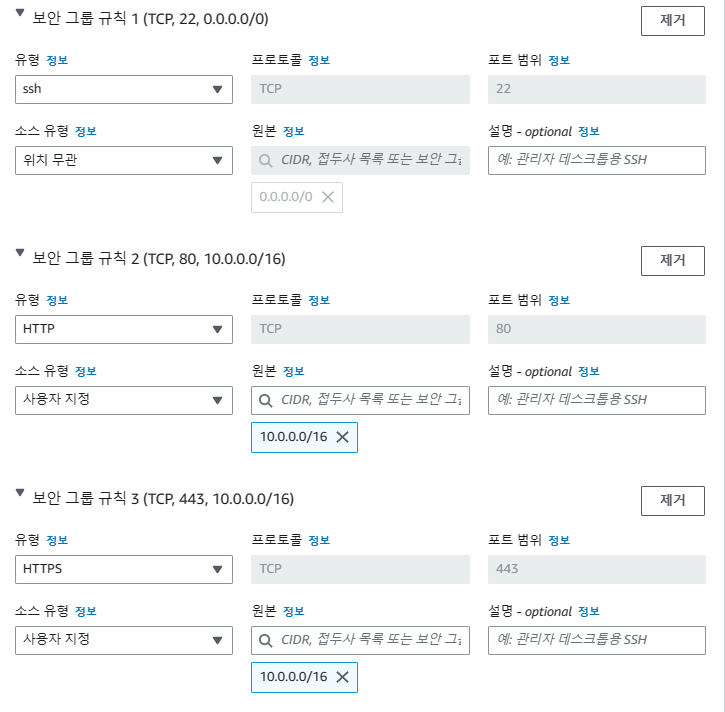

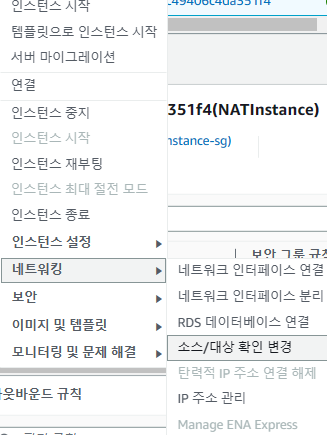

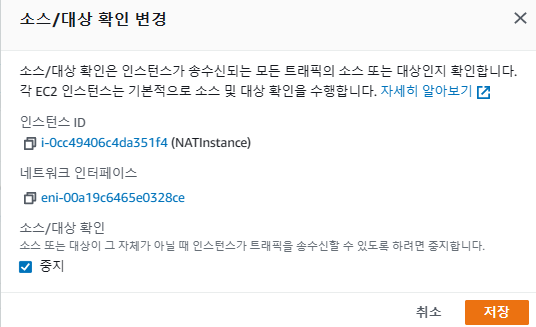

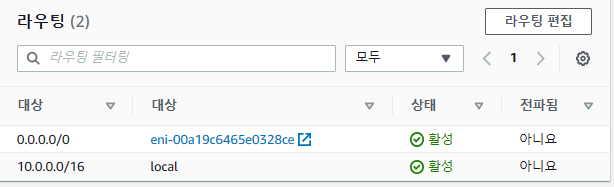

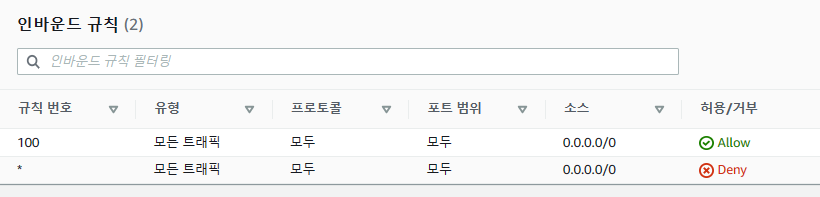

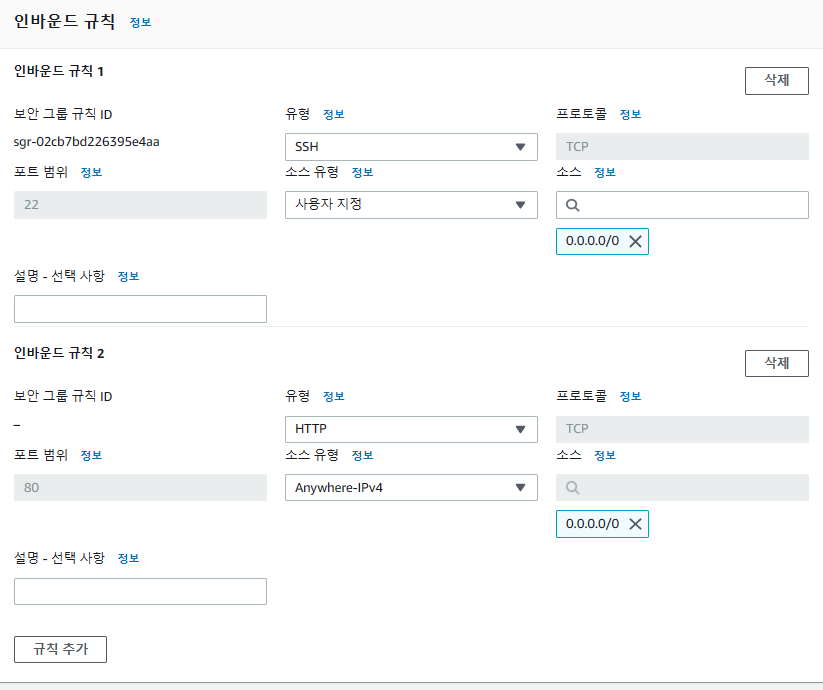

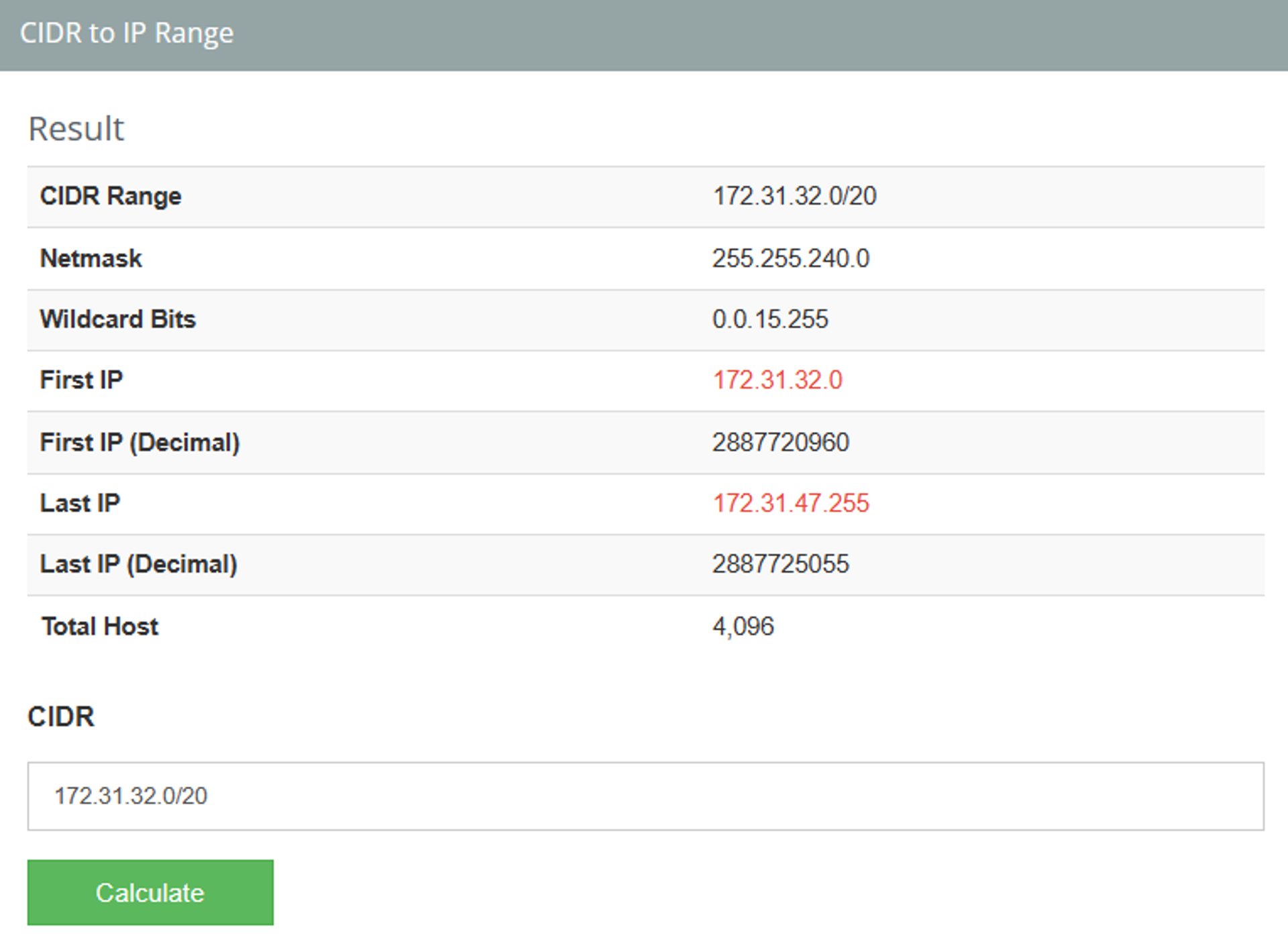

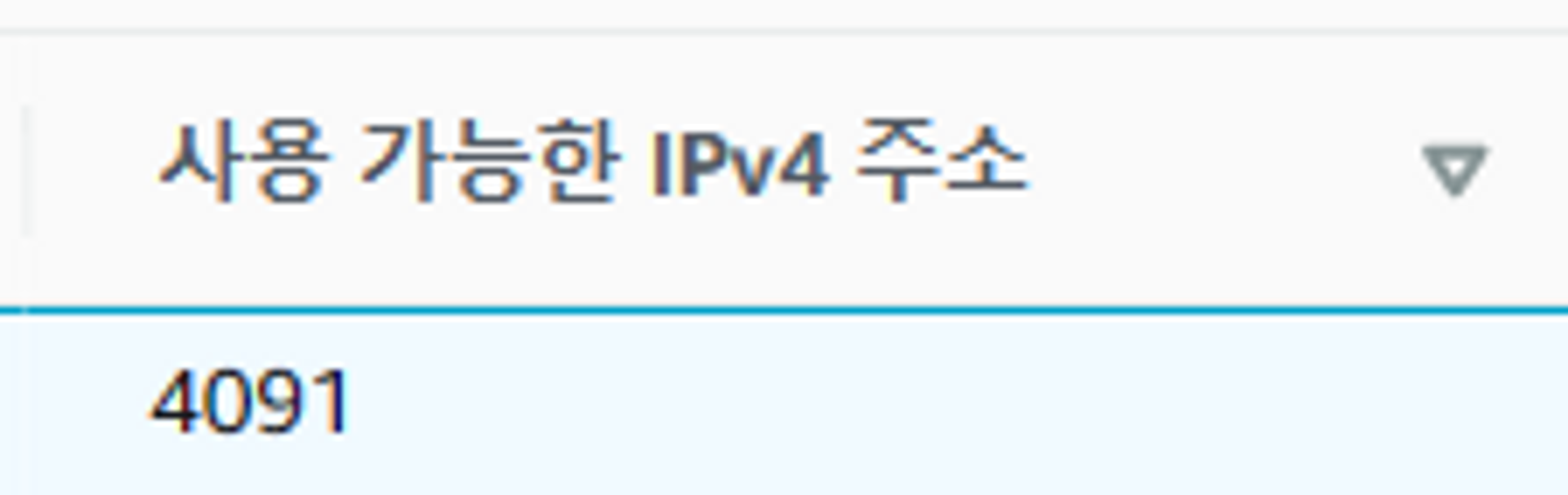

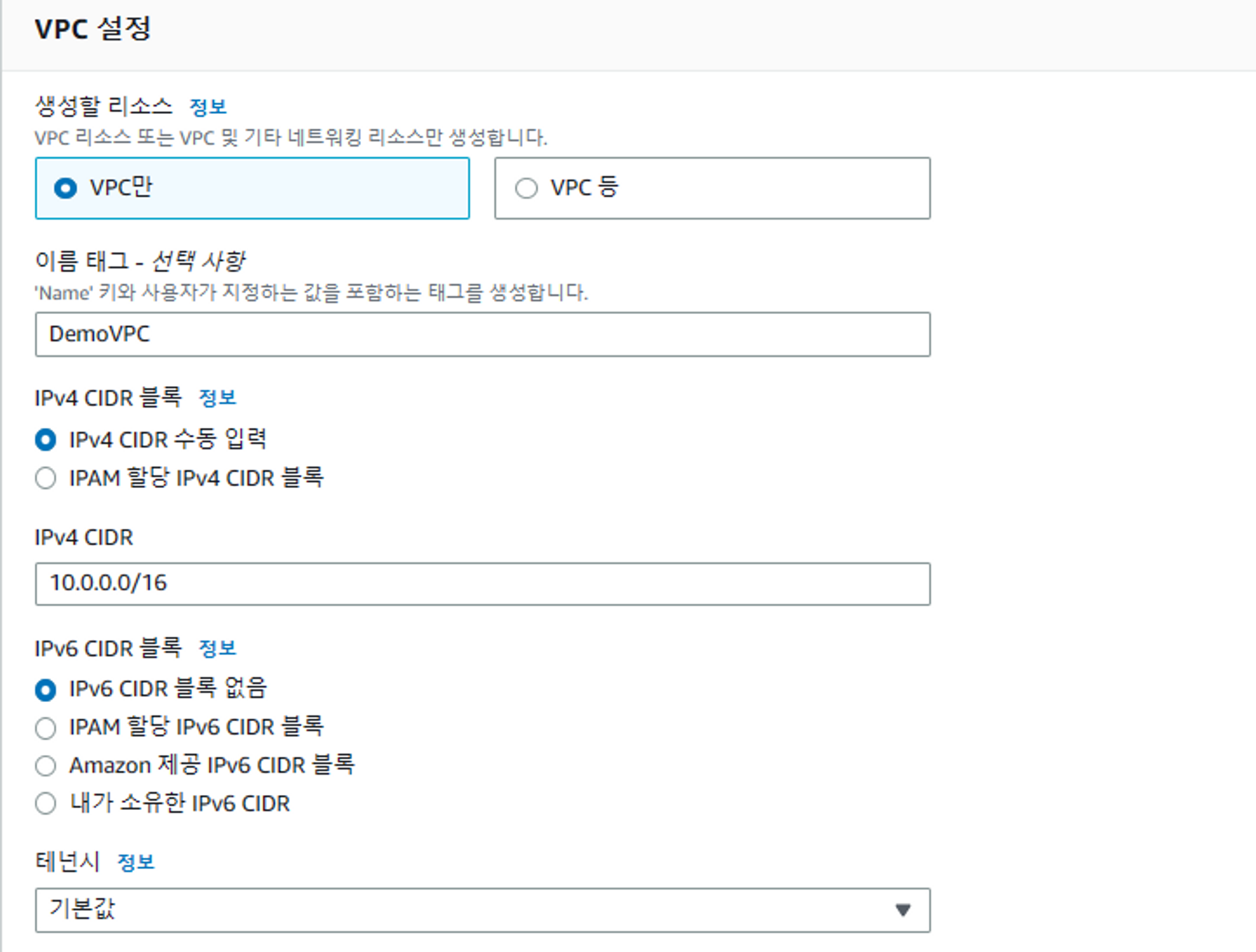

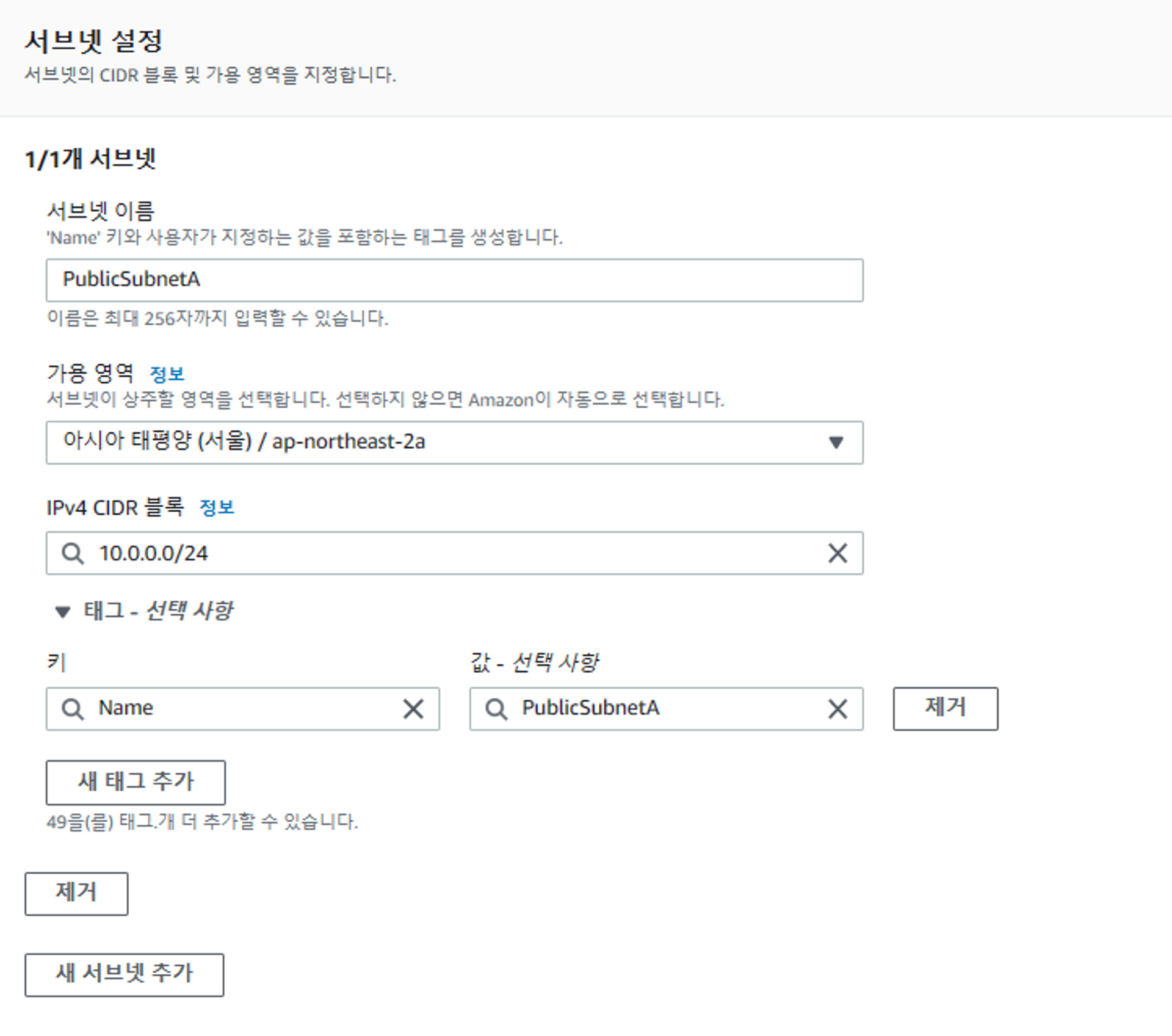

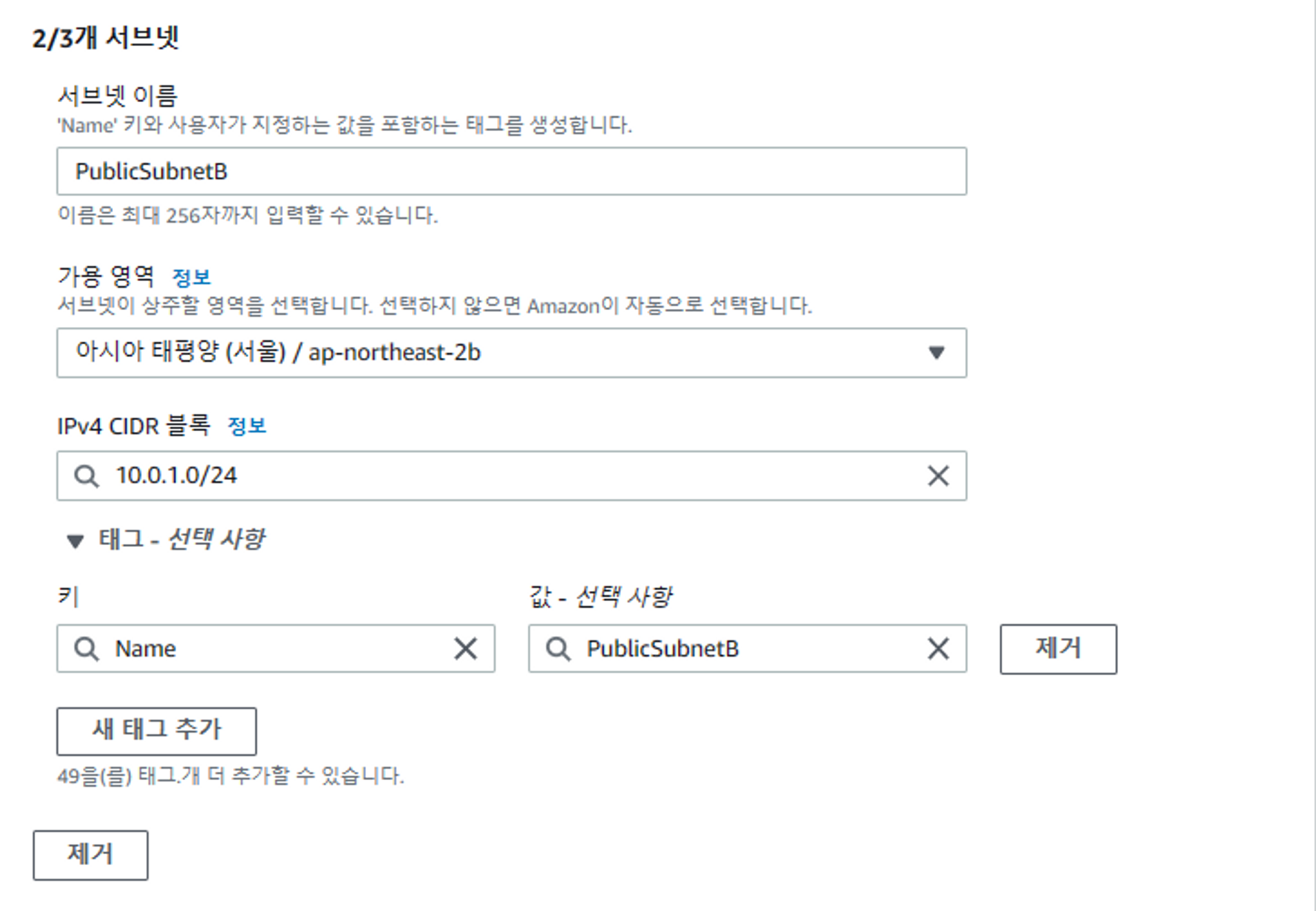

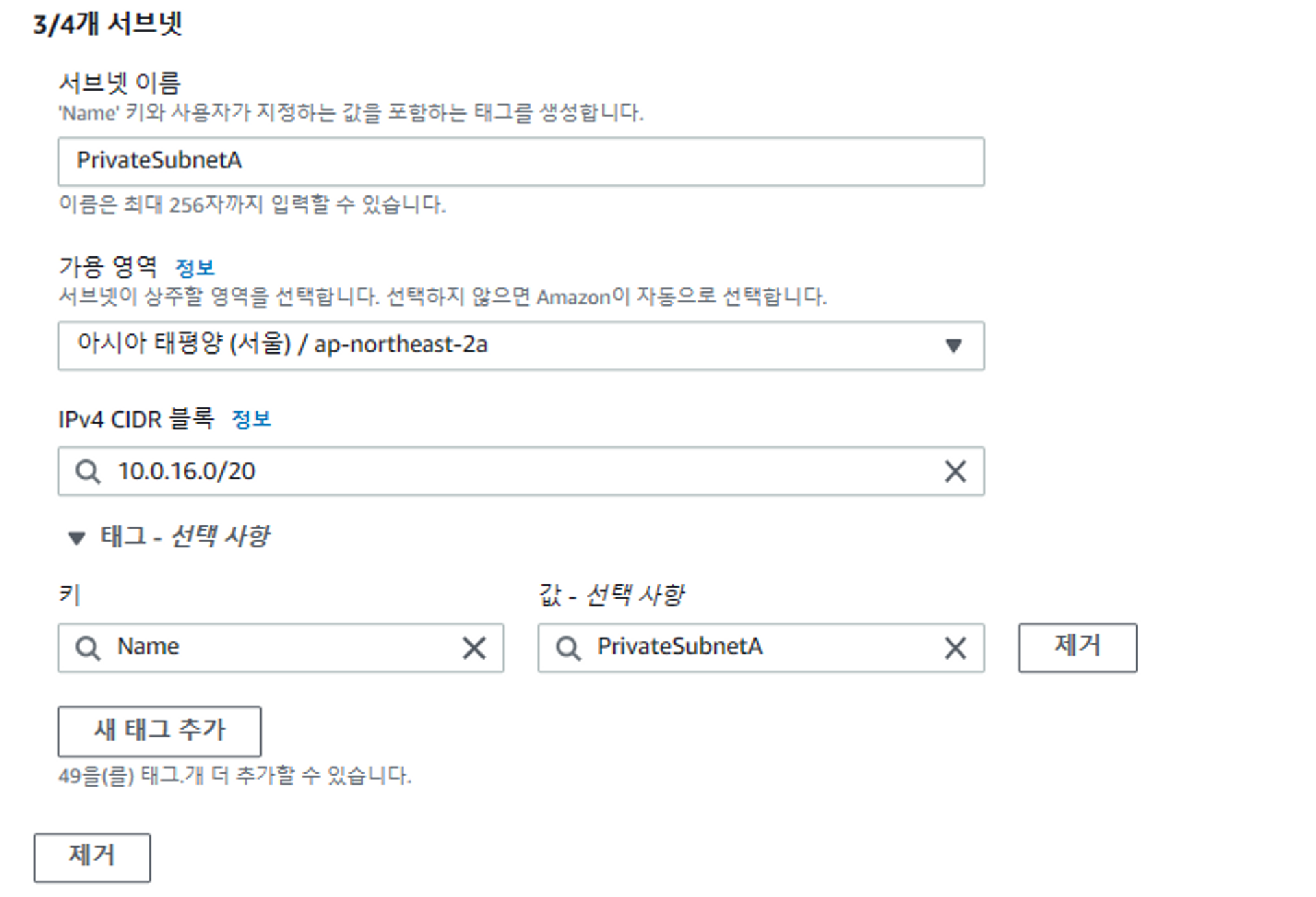

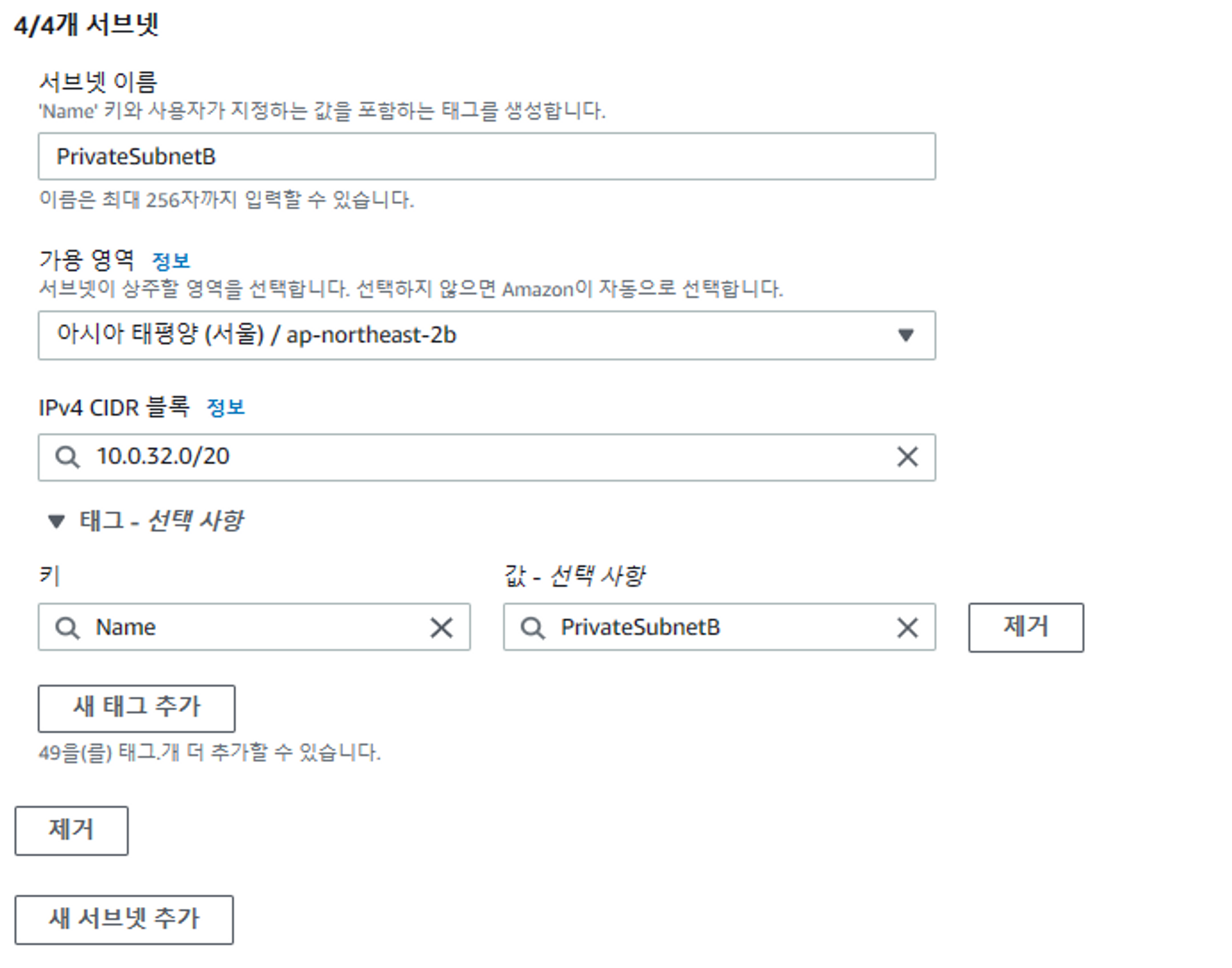

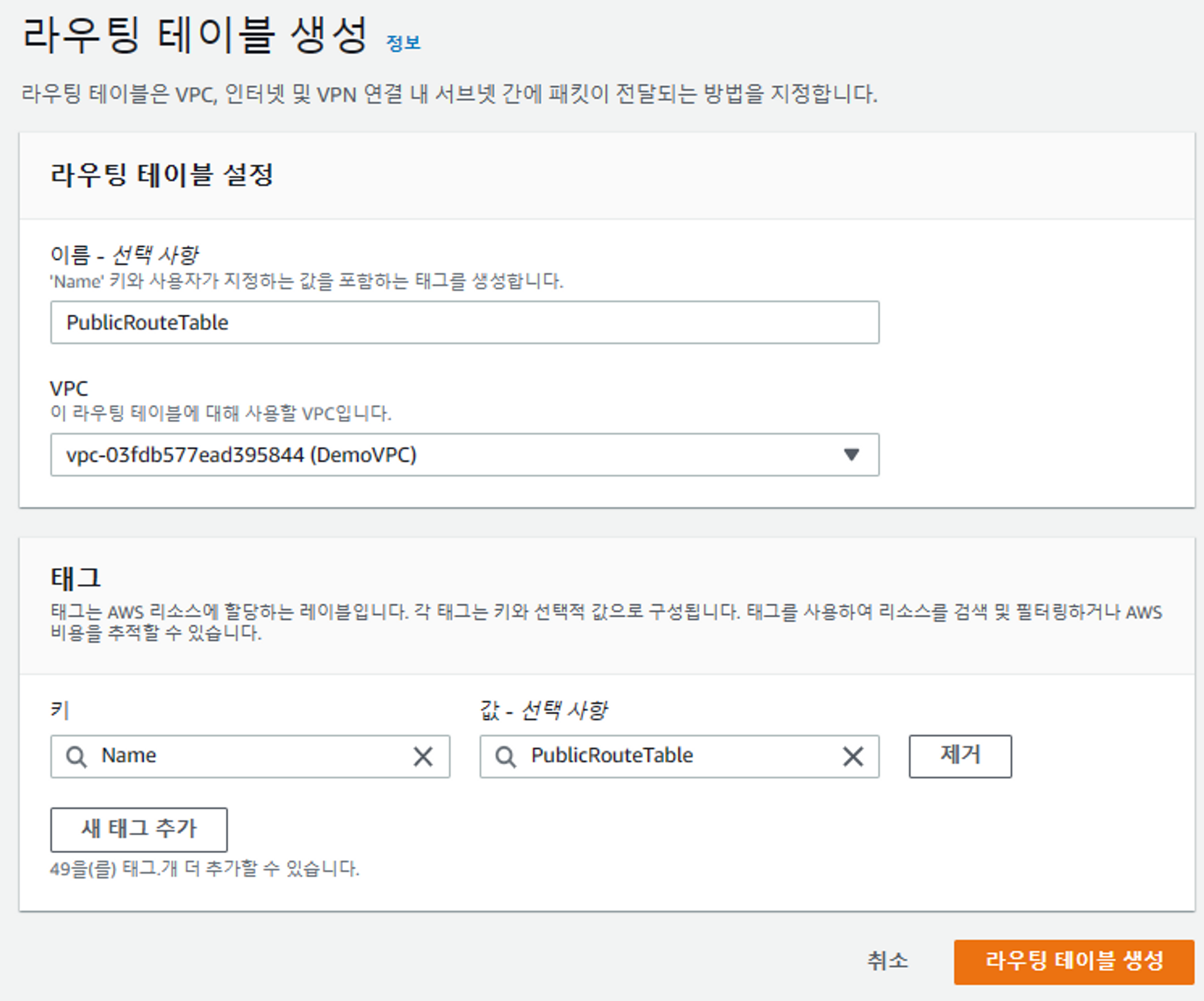

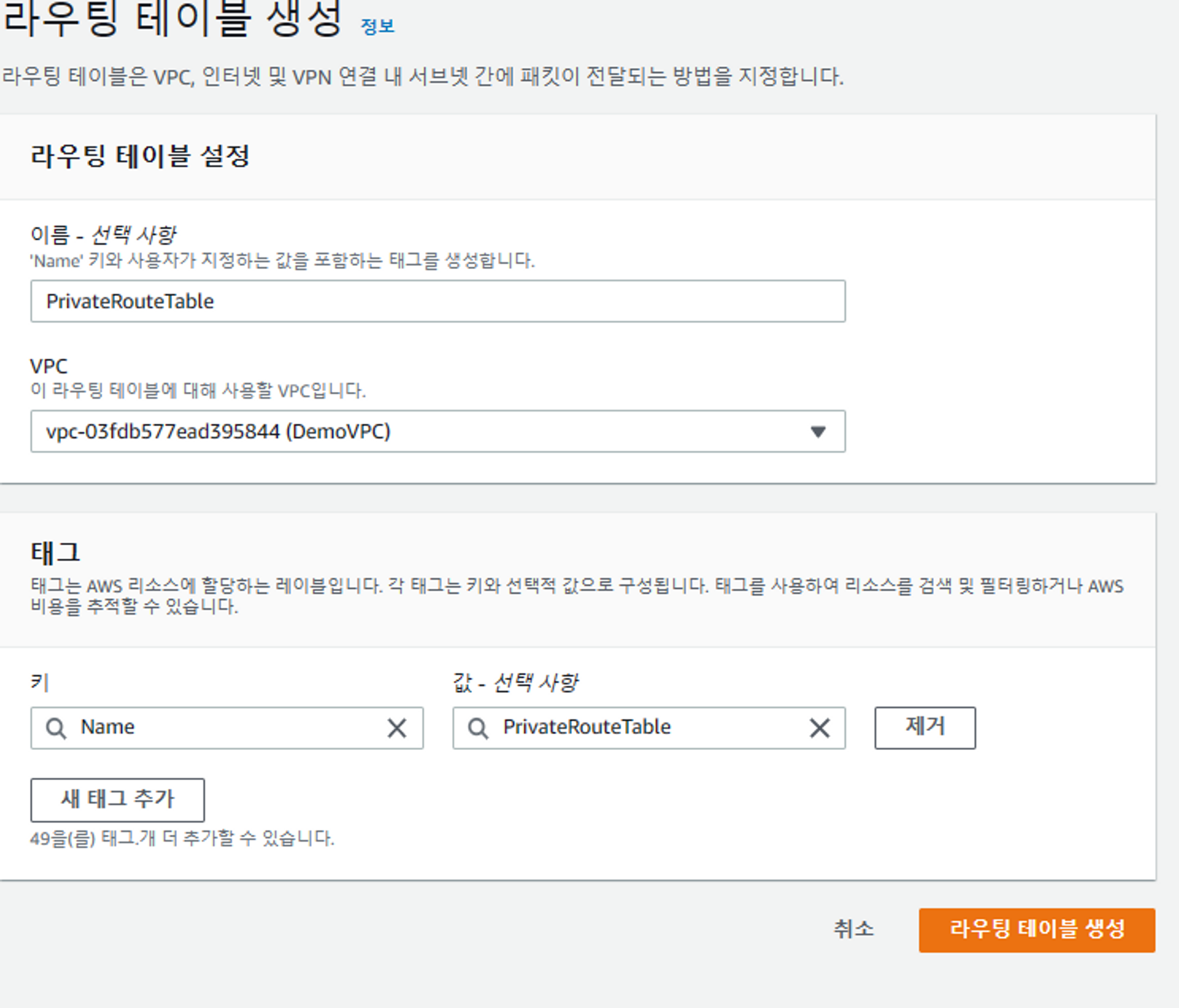

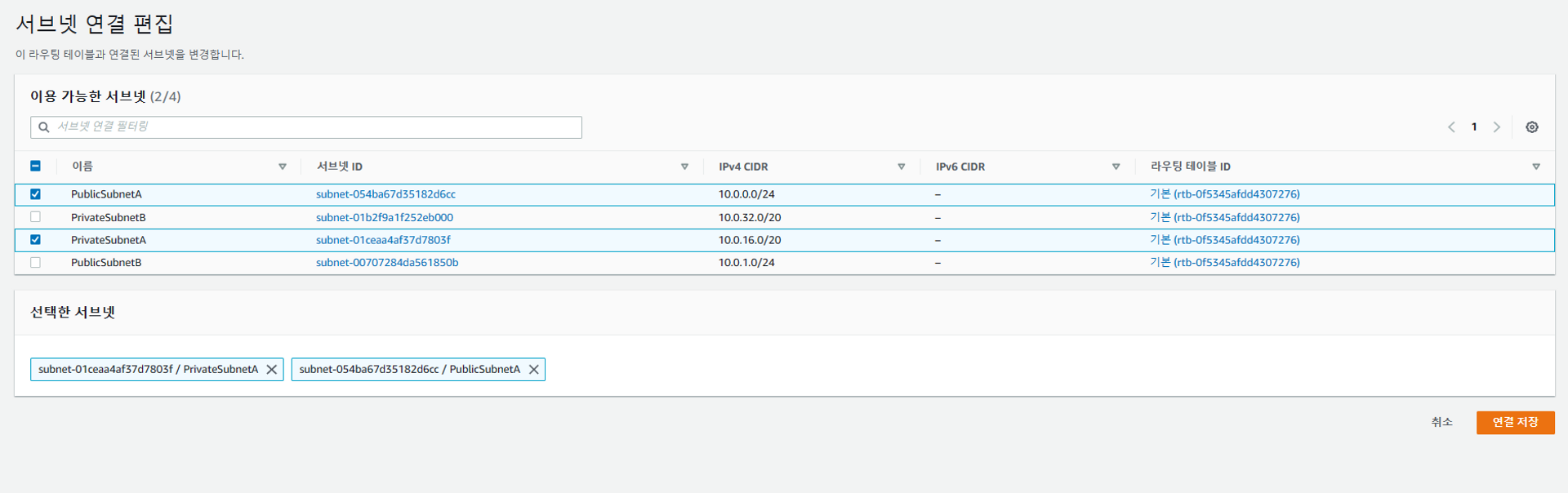

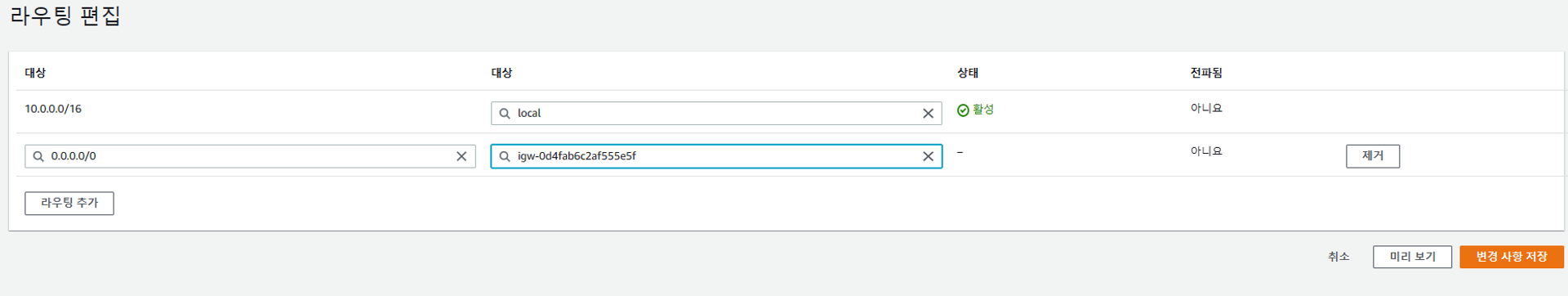

- Design Proposal 단계에서 인프라 구성, 보안 규정, 아키텍처를 구체화.

- Scrum Master가 Event Storming에서 추출된 API 및 Task를 중심으로 스프린트 진행.

- Daily Scrum

매일 짧은 회의를 통해 팀원들이 진행 상황을 공유하고 이슈를 토론하며 협력.

🔍 5. 스프린트 회고와 차후 단계 설정

스프린트 회고는 잘한 점과 부족한 점을 익명으로 공유하여 개선점을 도출하는 중요한 단계입니다.

- 스프린트 후속 작업

- 추가로 필요한 Task를 Backlog에 포함.

- 다음 스프린트의 Task를 선정하고 팀원들이 자신의 업무를 결정.

- 차후 단계

- Event Storming과 설계 문서화 작업 지속.

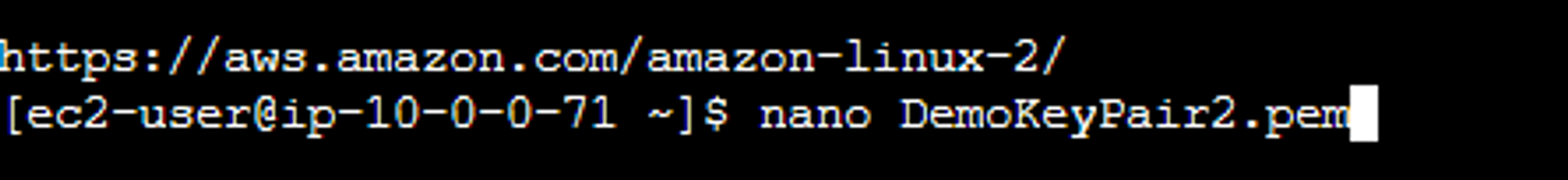

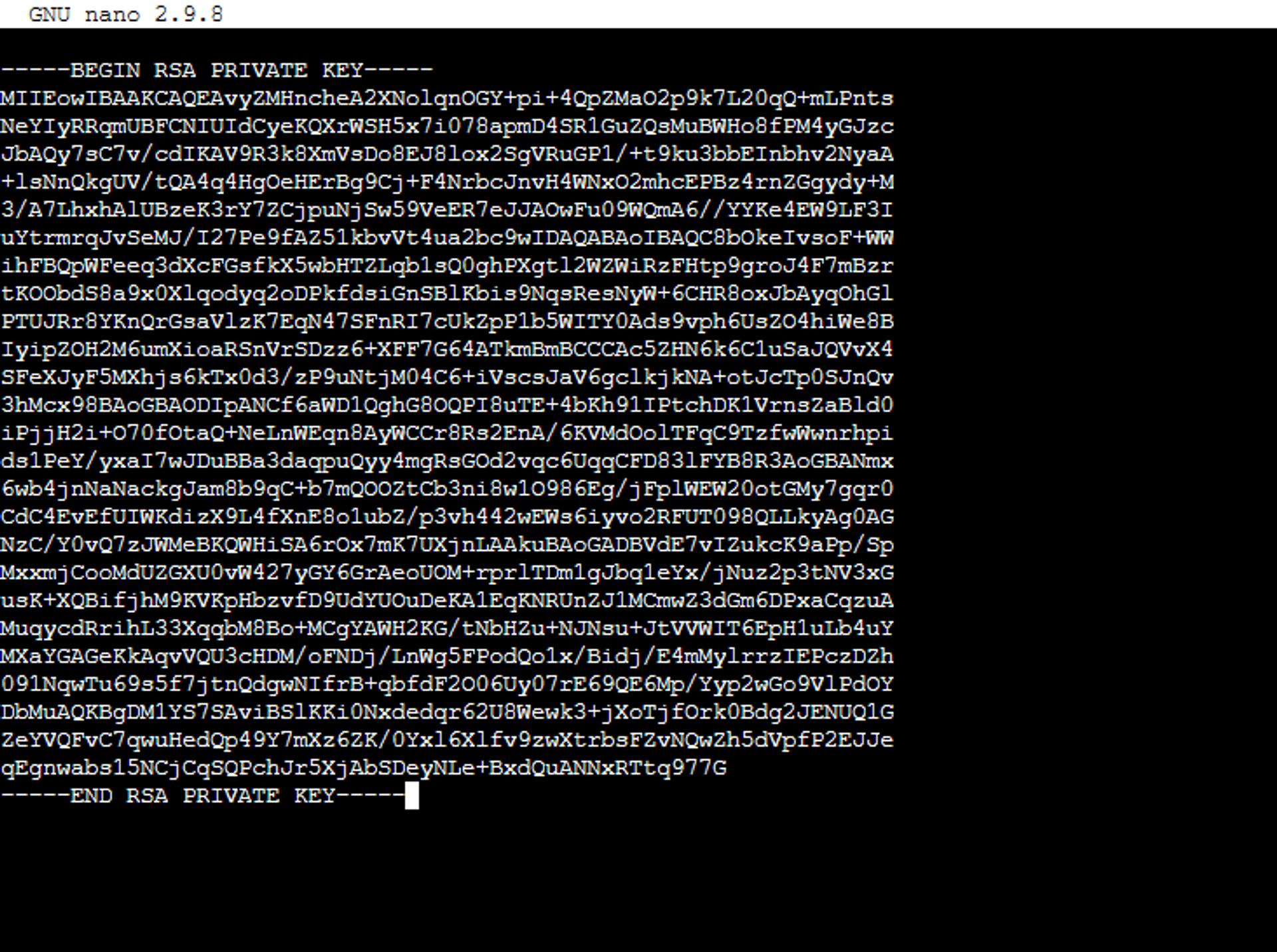

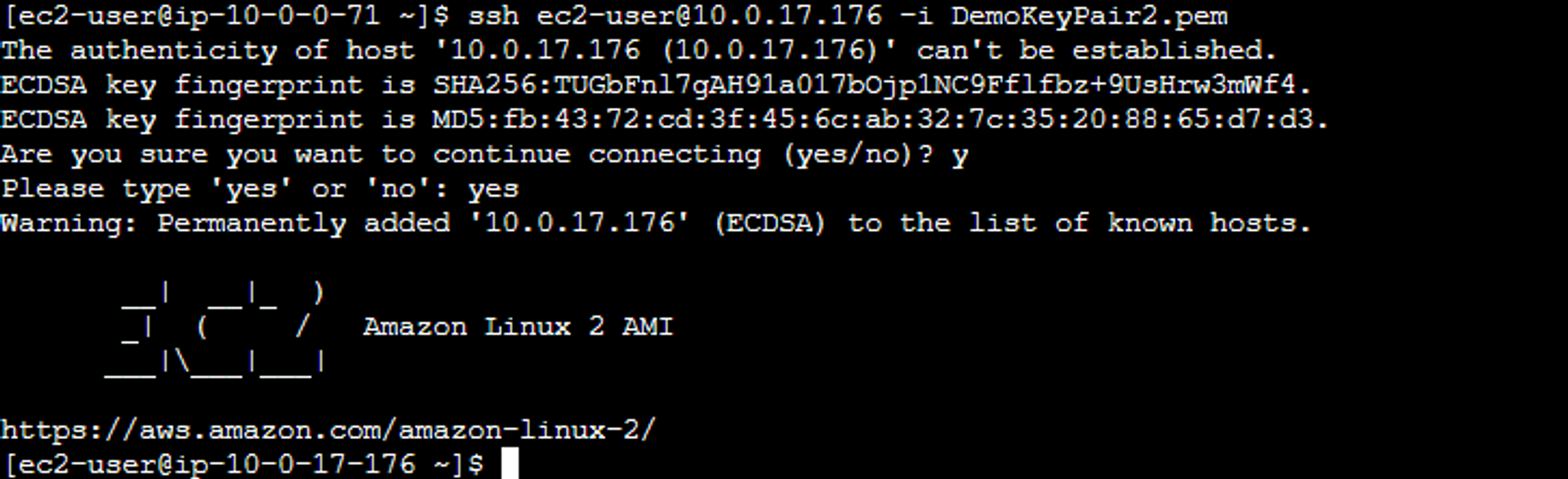

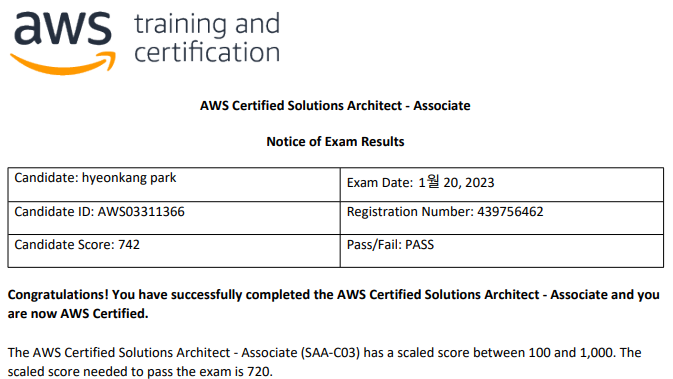

- AWS의 무료 디지털 학습 콘텐츠를 활용하여 클라우드 역량 강화.

결론

이 여정은 잡코리아의 영업 관리 시스템 현대화와 조직 문화 혁신을 통해 비즈니스 민첩성을 높이고, 변화하는 시장 환경에 유연하게 대응할 수 있는 기반을 마련하는 과정입니다. 모더나이제이션은 단순한 기술 전환이 아니라, 조직 전체의 업무 방식과 협업 문화를 변화시키는 중요한 과정임을 보여줍니다.